Авторизация и безопасность при передаче сообщений – одна из главных задач в современном информационном обществе. С постоянным развитием технологий и продолжительный цифровой прогресс становится все важнее обеспечить надежную защиту информации от несанкционированного доступа или передачи.

Существует множество способов авторизации, включая парольную аутентификацию, биометрическую аутентификацию, аутентификацию на основе отпечатка пальца и другие. Парольная аутентификация является одним из наиболее распространенных и простых способов, но он также считается одним из наименее безопасных из-за возможности подбора или взлома паролей.

Биометрическая аутентификация, в свою очередь, основывается на уникальных физических и поведенческих характеристиках человека, таких как отпечаток пальца, сетчатка глаза, голос и т. д. Этот метод является более безопасным, так как сложно подделать или воссоздать биометрическую информацию. Однако, некоторые способы биометрической аутентификации также могут иметь свои недостатки, например, сенсоры могут не распознать отпечаток пальца в случае повреждения, или информация голоса может быть подделана при помощи голосового модульного моделирования.

Способы авторизации

Один из наиболее распространенных способов авторизации - это использование пароля. Пользователь вводит свои логин и пароль, которые затем проверяются на соответствие данным в базе данных. Если все данные верны, пользователь получает доступ к системе или ресурсам.

Еще одним распространенным способом авторизации является двухфакторная аутентификация. Помимо пароля, пользователь должен предоставить дополнительную информацию, такую как одноразовый код, отправленный на его мобильный телефон, или отпечаток пальца.

В некоторых случаях используется так называемая авторизация на основе сертификатов. В этом случае, у пользователя имеется электронный сертификат, который используется для проверки его легитимности. Такой способ авторизации обеспечивает высокую степень безопасности, но требует наличие инфраструктуры электронных сертификатов.

Другой интересный способ авторизации - это использование системы одноразовых паролей. Пользователю предоставляется список одноразовых паролей, каждый из которых может быть использован только один раз. При каждой авторизации пользователь должен использовать следующий пароль из списка.

Выбор способа авторизации зависит от требований безопасности системы и потенциальных угроз. Комбинирование различных методов авторизации может повысить безопасность передачи сообщений и защитить систему от несанкционированного доступа.

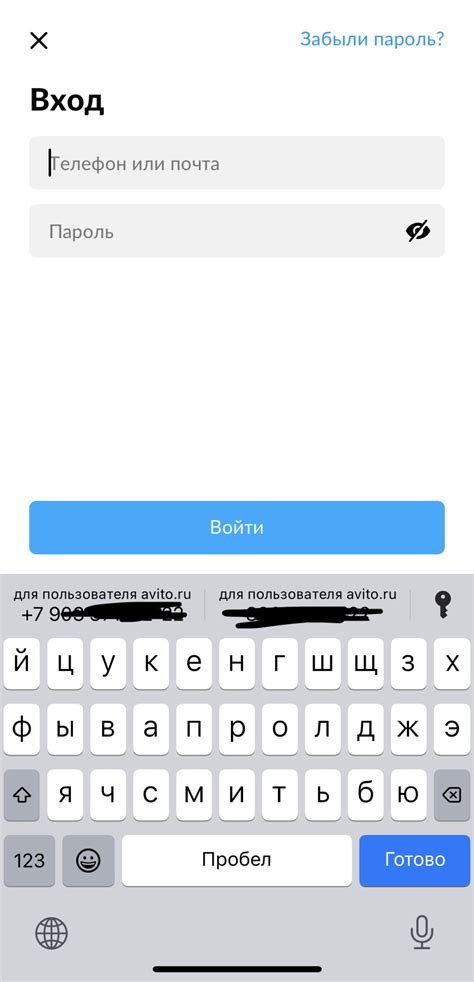

Авторизация с помощью логина и пароля

При авторизации с помощью логина и пароля пользователь вводит свои учетные данные в специальную форму, после чего эти данные передаются на сервер для проверки. Затем сервер сравнивает введенные данные с данными, хранящимися в базе данных. Если данные совпадают, то пользователь считается успешно авторизованным, и ему предоставляется доступ к требуемым ресурсам или функционалу.

При авторизации с помощью логина и пароля необходимо обеспечить безопасность передачи данных. Для этого применяется шифрование или хэширование пароля перед его передачей по сети. Шифрование пароля обеспечивает конфиденциальность данных, а хэширование позволяет проверить целостность данных.

При реализации авторизации с помощью логина и пароля необходимо учесть возможность атак, таких как перебор паролей, подбор логинов и паролей, а также учет необходимости регулярного изменения пароля и использование достаточно сложных и надежных паролей.

Современные протоколы безопасности, такие как HTTPS или Kerberos, также обеспечивают безопасность при передаче учетных данных, используемых для авторизации. Эти протоколы предоставляют шифрование данных и аутентификацию сервера, что позволяет предотвратить подделку или перехват информации.

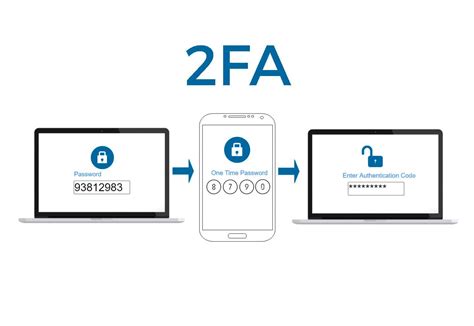

Авторизация с использованием двухфакторной аутентификации

Основная идея двухфакторной аутентификации заключается в том, чтобы комбинировать то, что знает пользователь (например, пароль) с тем, что имеет (например, мобильное устройство). Таким образом, подтверждение личности происходит на основе двух различных факторов: что знает пользователь и что имеет пользователь.

В процессе двухфакторной аутентификации пользователь, помимо ввода своего логина и пароля, также должен подтвердить свою личность с помощью второго фактора. Второй фактор может быть представлен, например, одноразовым паролем, полученным в SMS-сообщении, электронной почте или с помощью мобильного приложения. Такие одноразовые пароли, как правило, имеют ограниченное время действия и могут быть использованы только один раз.

Такая система двухфакторной аутентификации значительно повышает уровень безопасности, так как злоумышленнику будет необходим доступ к обоим факторам для успешной авторизации. Если злоумышленнику удастся подобрать или узнать пароль, он все равно не сможет получить доступ к учетной записи без второго фактора.

Двухфакторная аутентификация стала особенно популярна после введения множества сервисов, требующих высокого уровня безопасности, таких как банковские системы, социальные сети, электронные кошельки и др. Она позволяет пользователям быть уверенными в безопасности своего аккаунта, даже если злоумышленнику удалось получить доступ к паролю.

Использование двухфакторной аутентификации является одним из наиболее рекомендуемых способов обеспечения безопасности при авторизации. Оно помогает предотвратить несанкционированный доступ к учетным записям и защитить персональные данные пользователей.

Протоколы безопасности

При передаче сообщений в сети Интернет особую роль играют протоколы безопасности. Они используются для защиты данных от несанкционированного доступа или изменений в процессе транзакции.

Существует несколько основных протоколов безопасности, которые широко применяются в различных сферах:

| Протокол | Описание |

|---|---|

| SSL (Secure Sockets Layer) | Используется для обеспечения безопасной передачи данных между клиентом и сервером посредством шифрования. |

| TLS (Transport Layer Security) | Является преемником протокола SSL и обеспечивает аутентификацию, конфиденциальность и целостность передаваемых данных. |

| IPsec (Internet Protocol Security) | Используется для защиты сетевых коммуникаций на уровне IP, обеспечивает шифрование и аутентификацию пакетов данных. |

| S/MIME (Secure/Multipurpose Internet Mail Extensions) | Протокол, предназначенный для обеспечения безопасности электронной почты путем шифрования и цифровой подписи сообщений. |

Каждый из этих протоколов имеет свои особенности и применяется в различных сферах, в зависимости от требуемого уровня безопасности. Например, SSL и TLS широко применяются для защиты сайтов, особенно при передаче личных данных пользователей, таких как пароли или номера кредитных карт. IPsec применяется в корпоративных сетях для защиты коммуникаций между удаленными офисами или виртуальными частными сетями.

Важно выбирать подходящий протокол безопасности, исходя из требований к защите информации и уровня рисков. Некоторые протоколы могут быть более уязвимыми или менее эффективными в определенных ситуациях, поэтому необходимо тщательно изучить их особенности и возможности перед использованием.

Протокол HTTPS

Протокол HTTPS (HyperText Transfer Protocol Secure) представляет собой защищенную версию протокола HTTP, используемого для передачи данных по сети Интернет. Он обеспечивает безопасность и конфиденциальность при обмене информацией между клиентом и сервером.

HTTPS использует шифрование данных с применением SSL (Secure Socket Layer) или его более современной версии TLS (Transport Layer Security). Это позволяет защитить передаваемые данные от несанкционированного доступа и подделки.

Для установки безопасного соединения клиент и сервер обмениваются цифровыми сертификатами, которые подтверждают подлинность сервера и используемый для шифрования сеансовый ключ. При этом данные передаются между клиентом и сервером в зашифрованном виде, что предотвращает возможность прослушивания.

Использование протокола HTTPS рекомендуется особенно при передаче конфиденциальной информации, такой как логин и пароль, банковская информация, персональные данные пользователей и другие чувствительные данные. Он также помогает защитить от атак типа "Man-in-the-Middle", когда злоумышленник пытается перехватить и изменить передаваемые данные.

Для подключения к серверу по протоколу HTTPS, веб-браузер отображает иконку замка или другой индикатор безопасного соединения. Это позволяет пользователю убедиться в безопасности передачи данных и иметь доверие к сайту.

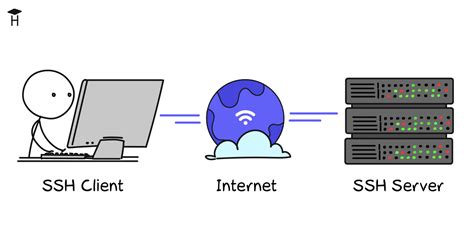

Протокол SSH

SSH использует симметричное и асимметричное шифрование для обеспечения конфиденциальности данных и обмена ключами для аутентификации. При подключении к серверу по SSH, клиент и сервер обмениваются публичными ключами, чтобы убедиться, что они доверяют друг другу. Это предотвращает подмену сервера и предотвращает потенциальные атаки посредника.

Преимущество использования протокола SSH в передаче сообщений заключается в его способности обеспечить безопасное и защищенное соединение, которое не может быть перехвачено или подделано третьей стороной. Протокол SSH также обеспечивает защиту от атак, таких как перебор паролей или атака посредника.

Важно отметить, что протокол SSH не только используется для удаленного доступа к серверам, но также может быть использован в других приложениях, таких как безопасная передача файлов или удаленное выполнение команд на удаленном сервере.

Протокол OAuth

Протокол OAuth широко используется в различных сферах Интернета, включая социальные сети, онлайн-магазины, медицинские сервисы, онлайн-банкинг и другие.

Основная идея протокола OAuth заключается в том, что пользователь предоставляет доступ к своим данным на определенном ресурсе третьей стороне без необходимости раскрывать свои учетные данные (например, логин и пароль) этой стороне. Вместо этого, пользователь предоставляет разрешение третьей стороне на доступ к своим данным с использованием специально сформированного токена доступа.

Протокол OAuth работает на основе так называемого "токена доступа", который является временным ключом для доступа к конкретным ресурсам пользователя на сервере-поставщике. Токен доступа может быть ограничен по сроку действия и области применения.

Взаимодействие между пользователем, сервером-поставщиком и третьей стороной осуществляется с помощью специальных запросов и ответов, содержащих информацию о запросе доступа, разрешении или отказе в доступе.

Протокол OAuth обеспечивает безопасность передачи данных, так как пользовательские учетные данные не передаются третьей стороне, а вместо них используется токен доступа. Также протокол OAuth позволяет пользователю контролировать доступ к своим данным и отозвать разрешение для конкретной третьей стороны в любой момент времени.