В современном мире безопасность является одним из основных вопросов, особенно когда речь заходит о доступе к конфиденциальной информации. Именно поэтому весьма ценится принцип работы токен-кода доступа, который обеспечивает защиту и контроль при передаче данных.

Токен-код доступа (также известный как access token) – это особый код, который используется для аутентификации и авторизации при получении доступа к системе или сервису. Он действует как виртуальный ключ, позволяющий пользователю получить доступ к определенным ресурсам или функциональности.

Принцип работы токен-кода доступа основан на использовании криптографической системы с открытым ключом. При аутентификации пользователя система генерирует уникальный токен-код, который содержит информацию о правах доступа и сроке его действия. Затем этот код передается пользователю, который должен использовать его для получения доступа к нужным ресурсам.

Основное преимущество работы с токен-кодом доступа заключается в его безопасности. Поскольку токен-код генерируется на сервере и передается пользователю только в зашифрованном виде, это значительно усложняет возможность несанкционированного доступа к конфиденциальным данным. Кроме того, токен-коды обычно имеют ограниченное время действия, что повышает безопасность еще сильнее.

Принцип работы токен-кода доступа к информации

Принцип работы токен-кода достаточно прост: после авторизации, сервер выдает пользователю или приложению токен-код доступа, который затем может быть использован для аутентификации при последующих запросах к серверу.

Основное преимущество использования токен-кода доступа - это отсутствие необходимости передавать логин и пароль при каждом запросе. Токен-код представляет собой временный идентификатор пользователя или приложения, который используется для авторизации и проверки доступа к информации.

Существуют различные типы токен-кодов доступа, такие как маркеры доступа (access tokens) и токены обновления (refresh tokens). Маркеры доступа используются для аутентификации пользователя и предоставления доступа к ресурсам, в то время как токены обновления используются для обновления маркеров доступа с целью продления срока их действия.

В целом, принцип работы токен-кода доступа к информации заключается в том, что он служит в качестве временного идентификатора для авторизации и проверки доступа пользователя или приложения к защищенным ресурсам. Токен-коды обеспечивают безопасность передачи данных и повышают уровень защиты информации.

Определение токен-кода

Токен-код представляет собой уникальную строку символов, используемую для авторизации пользователя и получения доступа к определенной информации или функционалу. Этот код генерируется и выдается открытым источником, например, онлайн-сервисом или платформой, и может быть использован для аутентификации и авторизации пользователя.

Токен-коды являются временными и имеют ограниченное время существования, после которого они становятся недействительными. Это делает их более безопасными, так как они не могут быть использованы злоумышленниками после их истечения. Однако, пользователь может обновить или продлить срок действия токен-кода при необходимости.

Токен-коды могут быть использованы для получения доступа к различным типам информации, таким как личные данные пользователя, контактная информация, финансовые данные и другие конфиденциальные сведения. Они могут также использоваться для авторизации пользователя в приложениях, социальных сетях, онлайн-сервисах и других платформах.

Для безопасности и защиты данных, токен-коды обычно используются в сочетании с другими методами аутентификации, такими как пароль или биометрические данные. Это позволяет подтвердить подлинность пользователя и предотвратить несанкционированный доступ к его информации.

В целом, токен-коды являются важным инструментом для обеспечения безопасного доступа к информации и защиты личных данных пользователей в онлайн-пространстве.

Преимущества использования токен-кода

| 1. | Безопасность | Токен-код является временным и одноразовым. Это означает, что у пользователя нет необходимости запоминать и передавать сложные пароли или проверочные вопросы, что снижает риск утечки информации или злоупотребления доступом. |

| 2. | Удобство | Токен-код можно легко получить через мобильное приложение, смс или email. Это делает процесс аутентификации и авторизации быстрым и удобным для пользователей. |

| 3. | Гибкость | Использование токен-кода позволяет предоставить дополнительные возможности для управления доступом. Например, можно задать ограничения по времени действия кода или разрешить его использование только определенным пользователям или устройствам. |

| 4. | Отслеживаемость | Каждый токен-код можно отследить и связать с конкретным запросом или действием пользователя. Это позволяет вести детальную аудиторскую запись и обеспечить контроль доступа к информации. |

Использование токен-кода при аутентификации и авторизации является безопасным и эффективным способом предоставления доступа к защищенной информации. Он обеспечивает удобство, гибкость и отслеживаемость взаимодействия с данными, что делает его незаменимым инструментом в современных информационных системах и приложениях.

Где применяется токен-код

1. Аутентификация приложений и пользователей: Токен-код используется для проверки подлинности приложений и пользователей в различных сервисах и системах, обеспечивая безопасный доступ к данным и функциональности.

2. Защита API: Токен-коды могут быть использованы для защиты API, чтобы предотвратить несанкционированный доступ или злоупотребление функциями и данными, предоставляемыми через API.

3. Веб-разработка: Веб-приложения могут использовать токен-коды для авторизации и аутентификации пользователей, обеспечивая безопасность и защиту конфиденциальных данных.

4. Одноразовые пароли: Токен-коды могут быть использованы для создания одноразовых паролей, которые действуют только в течение ограниченного времени и обеспечивают повышенную безопасность.

5. Финансовые операции: В банковской сфере токен-коды используются для аутентификации пользователей при проведении финансовых операций, таких как платежи и переводы.

Токен-коды имеют широкое применение в различных сферах, где требуется безопасный доступ к информации и функциональности. Они обеспечивают проверку подлинности и защиту данных, повышая безопасность и удобство использования различных систем и сервисов.

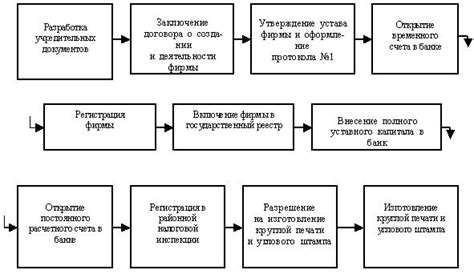

Основные этапы генерации токен-кода

Процесс генерации токен-кода включает несколько этапов, которые обеспечивают безопасность и защиту данных в рамках доступа к информации.

- Аутентификация пользователя. Первым шагом является проверка подлинности пользователя. Для этого обычно требуется ввод логина и пароля, а также дополнительной информации (например, двухфакторная аутентификация), чтобы подтвердить, что пользователь имеет право доступа к информации.

- Выдача авторизационного кода. После успешной аутентификации пользователю выдается авторизационный код, который представляет собой уникальную строку символов. Этот код используется для генерации токен-кода.

- Генерация токен-кода. При генерации токен-кода используется авторизационный код, а также другие параметры, такие как срок действия токена и разрешения доступа. С помощью алгоритма шифрования или хэширования генерируется токен-код, который будет использоваться для доступа к информации.

- Выдача токен-кода пользователю. После генерации токен-кода он выдается пользователю, который может использовать его для получения доступа к информации или выполнения определенных операций.

- Проверка и обновление токен-кода. В процессе использования токен-кода система может проверять его на валидность и соответствие установленным правилам. Если токен-код истек или был скомпрометирован, то система может запросить у пользователя обновление токен-кода.

- Завершение сессии. После окончания сессии или выхода пользователя из системы токен-код становится недействительным и не может быть использован для доступа к информации. Это обеспечивает безопасность и защиту данных после завершения сеанса.

Основные этапы генерации токен-кода обеспечивают контроль доступа к информации и защиту данных, обеспечивая безопасность и конфиденциальность в процессе работы с системой.

Защита от несанкционированного доступа

Для обеспечения безопасности и защиты от несанкционированного доступа, токен-код обычно включает в себя следующие элементы:

- Уникальный идентификатор пользователя - каждому пользователю присваивается уникальный идентификатор, который связывается с его токеном-кодом.

- Срок действия - токен-код имеет определенный срок действия, после которого он становится недействительным. Это предотвращает злоупотребление доступом к информации после истечения времени.

- Контроль доступа - токен-код может быть связан с определенными правами доступа, которые определяют, какую информацию пользователь может получить или изменить. Например, у пользователя может быть только право на чтение информации или право на изменение.

- Шифрование - для дополнительной защиты, токен-код может быть зашифрован, чтобы предотвратить его кражу или подмену.

Все эти меры обеспечивают надежную защиту от несанкционированного доступа к информации. Токен-коды являются важным инструментом для обеспечения безопасности, и их использование в сочетании с другими методами аутентификации значительно повышает уровень защиты данных.

Популярные технологии, основанные на токен-коде

OAuth (Open Authorization)

OAuth - протокол авторизации, основанный на токен-коде, который позволяет пользователям разрешить доступ к своим данным третьим приложениям без предоставления логина и пароля. Токен-код OAuth используется для аутентификации и авторизации пользователя.

JWT (JSON Web Token)

JWT - это стандарт RFC 7519 для передачи данных в защищенной форме в формате JSON. Он использует токен-код для аутентификации и передачи информации между двумя сторонами. JWT широко используется в веб-приложениях и API.

Firebase Authentication

Firebase Authentication - это сервис от Google, который обеспечивает простую аутентификацию и управление пользователями. Он использует токен-код для проверки подлинности пользователей и предоставления доступа к различным функциям Firebase.

OpenID Connect

OpenID Connect - это протокол аутентификации, построенный на OAuth 2.0. Он позволяет пользователям аутентифицироваться на сайтах с помощью учетных данных из выбранного ими поставщика идентификации. Токен-код OpenID Connect используется для аутентификации и авторизации пользователя.

Amazon Cognito

Amazon Cognito - это управляемый сервис аутентификации, который позволяет вам добавлять функции аутентификации и авторизации в ваши приложения. Он использует токен-код для аутентификации пользователей и предоставления доступа к различным ресурсам Amazon Web Services (AWS).

Это только некоторые из популярных технологий, основанных на токен-коде. В связи с развитием безопасности и защиты данных, использование токен-кода становится все более распространенным в различных приложениях и сервисах.

Ключевые моменты для разработчиков

1. Генерация и использование токен-кода доступа:

Разработчик должен использовать специальные OAuth-библиотеки для генерации и управления токен-кодом доступа к информации. Токен-код можно передавать в запросах или сохранять локально для последующего использования. Он действителен в течение определенного времени и должен быть обновлен при истечении срока действия.

2. Установка прав доступа:

Разработчик должен установить правильные настройки доступа при генерации токен-кода. В зависимости от требуемого уровня доступа, нужно указать нужные разрешения и ограничения. Некоторые сервисы предоставляют дополнительные параметры для более точной настройки прав доступа к информации.

3. Безопасность:

Разработчик должен обеспечить надежную защиту токен-кода доступа от несанкционированного использования и доступа третьих лиц. Для этого необходимо использовать шифрование данных, SSL-соединение и другие механизмы безопасности. Также рекомендуется использовать механизмы двухфакторной аутентификации.

4. Ограничения по использованию:

Разработчику следует изучить и учесть ограничения и ограничения по использованию токен-кода, установленные провайдером информации. В зависимости от сервиса, могут быть ограничения на количество запросов, объем передаваемых данных, доступные методы API и другие параметры. Нарушение этих ограничений может привести к блокировке доступа и другим последствиям.

5. Проверка и обработка ошибок:

Разработчик должен иметь механизмы проверки токен-кода доступа на валидность и правильность передачи в запросах. Также необходимо предусмотреть обработку возможных ошибок, связанных с недоступностью сервиса, истечением срока действия токена и другими ситуациями. При возникновении ошибок требуется соответствующая обработка и обновление токен-кода при необходимости.

6. Обновление и отзыв токен-кода:

Разработчик должен предусмотреть механизмы автоматического обновления токен-кода при истечении срока его действия. Также нужно иметь возможность отзыва токен-кода в случае утери или компрометации. Для обновления и отзыва токен-кода могут использоваться специальные методы API.

7. Документация и поддержка:

Разработчику следует изучить документацию провайдера информации и обратиться за поддержкой в случае возникновения вопросов или проблем с использованием токен-кода доступа. Хорошо документированный API и хорошая поддержка помогут сэкономить время и снизить возможные трудности при разработке.