Шифраторы и дешифраторы - это устройства, используемые для преобразования информации из одного формата в другой. Шифраторы преобразуют информацию из естественного языка или иного формата в коды, которые могут быть переданы или сохранены. Дешифраторы выполняют обратный процесс - они преобразуют коды обратно в исходную информацию.

Принцип работы шифраторов и дешифраторов зависит от используемого алгоритма и ключа. Алгоритм определяет правила преобразования, а ключ - начальные условия для этих преобразований. Существует множество разных методов шифрования, от простых, таких как шифр Цезаря, до сложных алгоритмов, таких как AES (Advanced Encryption Standard).

Шифрование выполняется путем замены символов исходного текста или его блоков на другие символы или блоки согласно заданному алгоритму и ключу. В случае шифрования посредством замены, каждый символ заменяется на соответствующий символ из заранее определенного алфавита или таблицы замены. В более сложных алгоритмах шифрования, обычно используется комбинация различных процессов, таких как перестановка, подстановка и преобразование битов.

Дешифратор выполняет обратные операции. Он принимает зашифрованный код или текст и применяет алгоритм дешифрования, используя тот же ключ, что и шифратор. Вследствие этого, исходная информация восстанавливается.

Принцип работы шифратора и дешифратора: общая суть и применение

Шифраторы и дешифраторы представляют собой важные компоненты в области информационной безопасности и криптографии. Они используются для обеспечения конфиденциальности и защиты данных путем преобразования информации в нечитаемую форму, которую можно восстановить только с помощью ключа или специального алгоритма.

Шифраторы выполняют процесс шифрования, который преобразует открытый текст или данные в шифротекст с использованием определенного алгоритма. Дешифраторы выполняют обратный процесс, то есть преобразовывают шифротекст обратно в исходный открытый текст.

Применение шифраторов и дешифраторов широко варьируется. Они могут использоваться в криптографических системах для защиты коммерческой информации, личных данных, военной информации и других конфиденциальных данных. Также шифраторы и дешифраторы могут использоваться для создания защищенных систем связи, контроля доступа и аутентификации.

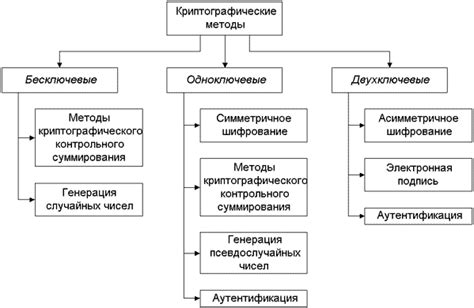

Принцип работы шифраторов и дешифраторов основан на использовании различных криптографических алгоритмов и математических функций, таких как симметричное и асимметричное шифрование. Симметричное шифрование использует один и тот же ключ для шифрования и дешифрования данных. Асимметричное шифрование использует пару ключей: открытый ключ для шифрования данных и закрытый ключ для их дешифрования.

Понимание принципа работы шифраторов и дешифраторов является важным для разработки безопасных систем и применения правильных шифровальных методов. Криптографические алгоритмы и протоколы постоянно развиваются, и шифраторы и дешифраторы играют ключевую роль в обеспечении безопасности информации.

Шаг 1: Ввод исходного текста или данных

Шаг 2: Определение алгоритма шифрования или дешифрования

Алгоритм шифрования представляет собой специальную формулу или последовательность действий, которые преобразуют входные данные в зашифрованный вид. Алгоритм дешифрования, в свою очередь, выполняет обратные действия и позволяет восстановить исходные данные из зашифрованной информации.

В настоящее время существует множество различных алгоритмов шифрования и дешифрования, каждый из которых обладает своими особенностями и применяется в разных сферах. Некоторые из наиболее распространенных алгоритмов включают DES (Data Encryption Standard), AES (Advanced Encryption Standard) и RSA (Rivest-Shamir-Adleman).

При выборе алгоритма шифрования или дешифрования необходимо учитывать не только безопасность, но и скорость обработки данных, особенно при работе с большим объемом информации. Кроме того, необходимо учесть совместимость алгоритма с клиентскими и серверными системами, а также возможность обновления и модификации алгоритма с учетом развития криптографии и появления новых угроз.

Шаг 3: Преобразование исходных данных с использованием ключа

После получения исходных данных и ключа шифрования, происходит процесс их преобразования с использованием ключа. Шифратор применяет некий алгоритм шифрования, который обрабатывает каждый символ исходных данных, изменяя его согласно ключу.

Алгоритм шифрования может быть разным в зависимости от выбранного метода шифрования. Некоторые методы могут использовать перестановку символов, подстановку символов, математические операции и другие техники для преобразования данных.

Для работы шифратора необходимо иметь ключ, который содержит информацию о способе преобразования данных. Ключ может быть представлен в виде числа, строки символов или других форматов в зависимости от выбранного метода шифрования. Ключ является важным компонентом процесса шифрования и его безопасность может определять надежность шифратора.

Преобразованные данные после работы шифратора могут представлять собой шифротекст, который затрудняет прочтение исходных данных без знания ключа. Шифротекст может быть сохранен в файле, передан по сети или использован в других целях.

Для дальнейшего использования или передачи шифрованных данных требуется процедура дешифрования. Дешифратор использует ключ дешифрования, который должен быть идентичным ключу шифрования. Дешифратор применяет обратную операцию преобразования, чтобы восстановить исходные данные из шифротекста.

| Процесс работы шифратора: | Процесс работы дешифратора: |

|---|---|

| 1. Получение исходных данных | 1. Получение шифротекста |

| 2. Получение ключа шифрования | 2. Получение ключа дешифрования |

| 3. Преобразование исходных данных с использованием ключа | 3. Преобразование шифротекста с использованием ключа дешифрования |

| 4. Получение шифротекста | 4. Получение исходных данных |

Шаг 4: Генерация зашифрованного или дешифрованного текста

После того, как информация была успешно обработана шифратором или дешифратором, наступает этап генерации зашифрованного или дешифрованного текста.

В случае шифрования, зашифрованный текст обычно представляет собой набор символов или цифр, которые нельзя прочитать или понять без использования специального ключа или метода дешифрования.

Для генерации зашифрованного текста, шифратор применяет определенный алгоритм и ключевую последовательность, которая преобразует исходный текст в его зашифрованную форму.

В случае дешифрования, процесс обратный: дешифратор использует тот же алгоритм и ключ, чтобы преобразовать зашифрованный текст обратно в исходный текст.

Полученный зашифрованный или дешифрованный текст представляет собой результат работы шифратора или дешифратора и может быть использован дальше в различных целях, таких как передача через сеть, хранение или анализ.

Шаг 5: Проверка правильности шифрования или дешифрования

После завершения процесса шифрования или дешифрования, важно проверить правильность выполненных операций. Для этого необходимо сравнить полученные результаты с ожидаемыми значениями.

Если вы использовали шифратор, то следует убедиться, что исходные данные были правильно зашифрованы с помощью выбранного алгоритма шифрования. Для этого достаточно сравнить зашифрованный текст с ожидаемым зашифрованным значением. Если они совпадают, значит шифратор работает корректно.

В случае использования дешифратора, важно проверить, что полученные расшифрованные данные соответствуют исходным данным перед шифрованием. Для этого нужно сравнить полученные результаты с ожидаемыми значениями. Если они совпадают, значит дешифратор работает правильно.

Если результаты проверки совпадают с ожидаемыми значениями, можно быть уверенным в правильности работы шифратора или дешифратора. В случае несовпадения, необходимо пересмотреть шаги работы и проверить конфигурацию алгоритма.

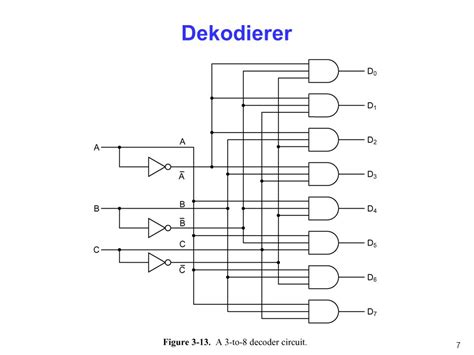

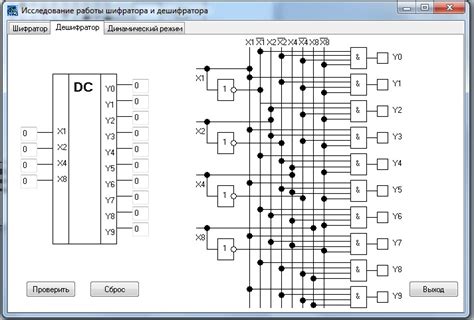

| Шифратор | Дешифратор |

|---|---|

|  |

Шаг 6: Использование шифратора и дешифратора в практических задачах

После того, как мы разобрались с принципом работы шифратора и дешифратора, давайте рассмотрим, как можно применить эти устройства на практике.

1. Защита личной информации: Шифраторы и дешифраторы могут использоваться для защиты личных данных, таких как пароли, банковские информация и другие конфиденциальные сведения. Путем шифрования этих данных можно обеспечить дополнительный уровень безопасности и предотвратить несанкционированный доступ.

2. Компьютерные сети: Шифраторы и дешифраторы широко используются в компьютерных сетях для защиты передаваемой информации. Например, данные, передаваемые по сети, могут быть зашифрованы шифратором на одной стороне и затем дешифрованы дешифратором на другой стороне, чтобы предотвратить перехват и чтение информации злоумышленниками.

3. Криптография: Шифраторы и дешифраторы являются важной частью криптографических систем, которые используются для защиты и обеспечения конфиденциальности данных. Криптография применяется в различных областях, включая военные системы связи, электронную коммерцию и интернет-безопасность.

4. Телекоммуникации: В сфере телекоммуникаций шифраторы и дешифраторы используются для обеспечения безопасности и конфиденциальности передаваемой информации. Например, в системах связи сотовых операторов используются шифраторы для шифрования сигналов и дешифраторы для их расшифровки на стороне получателя.

Все эти примеры демонстрируют, что шифраторы и дешифраторы играют важную роль в защите информации и обеспечении безопасности в различных областях. Понимание и использование этих устройств может помочь в защите конфиденциальных данных и предотвращении несанкционированного доступа.

Шаг 7: Особенности шифратора и дешифратора в зависимости от используемого алгоритма

Принцип работы шифратора и дешифратора может отличаться в зависимости от выбранного алгоритма шифрования. Каждый алгоритм имеет свои особенности, которые определяют способ обработки и преобразования данных.

Например, одним из самых известных алгоритмов шифрования является алгоритм Цезаря. В этом алгоритме каждый символ заменяется символом на несколько позиций вперед или назад по алфавиту. Шифратор и дешифратор Цезаря работают следующим образом:

Другим примером может служить алгоритм перестановки. В этом алгоритме символы текста переставляются в определенном порядке. Шифратор и дешифратор для такого алгоритма могут иметь следующие особенности:

Интересно отметить, что существуют различные типы алгоритмов шифрования, такие как блочные шифры, поточные шифры, асимметричные шифры и другие. Каждый из них имеет свои особенности и требует определенных шагов для шифрования и дешифрования данных.

Понимание особенностей шифратора и дешифратора в зависимости от используемого алгоритма позволяет выбрать наиболее подходящий способ шифрования данных в конкретных условиях и повысить их безопасность.

Шаг 8: Возможные уязвимости шифратора и дешифратора

Как и многие другие криптографические системы, шифраторы и дешифраторы также подвержены различным уязвимостям, которые могут быть использованы злоумышленниками для обхода защиты и раскрытия информации. Некоторые из возможных уязвимостей включают:

1. Перебор ключа: Криптоаналитики могут попытаться перебрать все возможные комбинации ключей, чтобы найти правильный ключ и расшифровать сообщение. Чем длиннее ключ, тем сложнее перебрать все возможные варианты, но в теории это всегда возможно.

2. Фишинг: Злоумышленник может использовать социальную инженерию и обманывать пользователей, чтобы получить доступ к исходным данным или ключу. Например, злоумышленник может попросить пользователя предоставить ключ или данные под видом официального запроса от сервиса.

3. Атаки на стойкость алгоритма: Шифраторы и дешифраторы могут использовать криптографические алгоритмы, которые могут быть уязвимы к различным атакам, таким как атаки «человек посередине», атаки на сложность времени или атаки на множество сообщений. Злоумышленники могут использовать эти уязвимости, чтобы обойти защиту и раскрыть информацию.

4. Утечка ключа: Если ключ в какой-то момент времени становится известным злоумышленнику, все данные, зашифрованные с использованием этого ключа, могут быть расшифрованы и скомпрометированы.

Безопасность шифраторов и дешифраторов зависит от сложности криптографического алгоритма, качества использованных ключей и уровня защиты от физического доступа к устройству. Регулярные обновления безопасности и хорошая практика в обработке и хранении ключей являются важными составляющими в защите от уязвимостей.