База данных – это суть любого приложения или проекта, которая хранит и обрабатывает информацию. Правильное построение базы данных является важным шагом в разработке, поскольку от этого зависит эффективность работы и возможности расширения системы. Одним из методов построения базы данных является ролевая модель.

Ролевая модель базы данных – это подход, при котором база данных разбивается на различные роли, каждая из которых имеет свои права доступа и возможности работы с данными. Этот подход позволяет разграничить доступ к информации и управление базой данных между разными группами пользователей.

В данном руководстве будут рассмотрены шаги по построению ролевой модели базы данных. Вы узнаете, как определить роли пользователей, как назначать им права доступа и как создавать связи между таблицами базы данных для обеспечения безопасности и эффективности работы системы.

Шаг 1: Определение целей и требований

Перед началом работы по созданию ролевой модели базы данных необходимо четко определить цели и требования. Это позволит вам точно понять, какую информацию и функциональность должна предоставлять ваша база данных.

Определение целей поможет вам понять, что именно вы хотите достичь с помощью базы данных. Уточните, какие виды данных вы хотите хранить, обрабатывать и отображать, и какая функциональность вам нужна для работы с этими данными.

Требования определяют, какие конкретные условия должны быть выполнены для успешной работы базы данных. Обратите внимание на ограничения в отношении объема данных, скорости доступа, безопасности и других аспектов.

Определение целей и требований должно быть ясным и конкретным. Запишите их в документ, который будет служить основой для работы по созданию ролевой модели базы данных.

Примеры целей:

- Хранение информации о клиентах и заказах для электронной коммерции.

- Отслеживание и учет товаров на складе.

- Предоставление доступа к информации о сотрудниках и их рабочем времени.

Примеры требований:

- База данных должна поддерживать хранение и обработку большого объема данных.

- Доступ к данным должен быть защищен паролем или другими средствами аутентификации.

- Система должна предоставлять возможность быстрой и удобной выборки и фильтрации данных.

После завершения этого шага у вас будет ясное представление о целях и требованиях для вашей ролевой модели базы данных. Теперь вы можете перейти к следующему шагу - проектированию схемы базы данных.

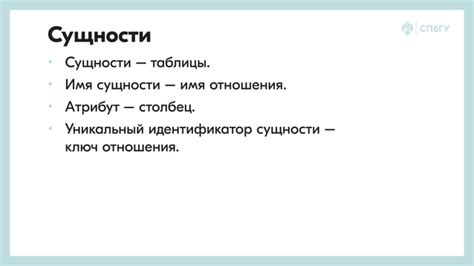

Шаг 2: Идентификация сущностей и связей

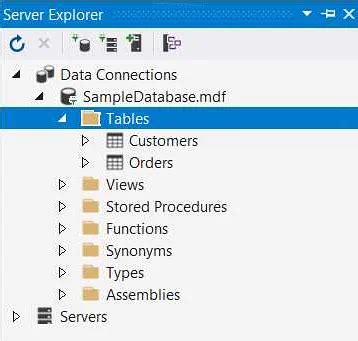

Сущности можно представить в виде таблиц базы данных, а атрибуты сущностей - это столбцы таблицы. Для идентификации сущностей необходимо определить их уникальные идентификаторы, по которым будет происходить поиск и связь с другими сущностями.

При идентификации связей необходимо определить, какие сущности взаимодействуют между собой и какие атрибуты участвуют в этом взаимодействии. Связи могут быть однонаправленными или двунаправленными, их типы зависят от предметной области и требований к базе данных.

Для удобства и наглядности идентификации сущностей и связей можно использовать диаграммы, например, диаграммы классов или диаграммы сущность-связь. Это позволит визуализировать структуру базы данных и упростить процесс проектирования.

Также при идентификации сущностей и связей необходимо учитывать требования к базе данных, такие как нормализация данных, целостность, производительность и т.д. Важно принять во внимание все эти аспекты, чтобы создать эффективную и надежную базу данных.

После идентификации сущностей и связей можно приступить к следующему шагу - созданию таблиц базы данных и определению связей между ними.

Шаг 3: Анализ и нормализация данных

Первым этапом анализа данных является идентификация всех сущностей, их атрибутов и связей. Проведите детальный анализ концептуальной модели и определите каждый атрибут, который будет храниться в базе данных. Затем определите связи между сущностями и определите, какие атрибуты являются внешними ключами.

После этого переходим к нормализации данных. Нормализация данных является процессом, который помогает устранить избыточность данных и установить правильные отношения между таблицами базы данных. Она основана на определенных правилах, называемых нормальными формами.

Существует пять нормальных форм (от первой до пятой), которые определяют, какие условия должны быть выполнены для того, чтобы база данных была нормализована. Чем выше нормальная форма, тем более строгие условия накладываются на таблицы.

Начните с первой нормальной формы (1НФ). В этой нормальной форме каждая ячейка в таблице должна содержать только одно значение, а каждый атрибут должен быть атомарным. Если таблица не соответствует 1НФ, тогда ее нужно разделить на отдельные таблицы, чтобы удовлетворить этим требованиям.

Затем переходим ко второй нормальной форме (2НФ), которая указывает на то, что каждый атрибут должен зависеть от всего первичного ключа, а не от его части. Если таблица не соответствует 2НФ, тогда ее нужно разделить на две отдельные таблицы.

Далее идет третья нормальная форма (3НФ), которая требует, чтобы каждый атрибут в таблице зависел только от первичного ключа, а не от других атрибутов. Если таблица не соответствует 3НФ, тогда ее нужно разделить на отдельные таблицы.

Четвертая нормальная форма (4НФ) концентрируется на многозначных зависимостях и определяет отношения между атрибутами. Если таблица не соответствует 4НФ, тогда ее нужно разделить на отдельные таблицы.

Наконец, пятая нормальная форма (5НФ) указывает на необходимость разделения таблиц на меньшие, чтобы избежать многозначных зависимостей. Если таблица не соответствует 5НФ, тогда ее нужно разделить на отдельные таблицы.

После того, как все таблицы базы данных соответствуют требованиям нормальных форм, можно приступить к созданию ролевой модели базы данных.

Шаг 4: Создание схемы базы данных

Для создания схемы базы данных можно использовать SQL-команды. Ниже приведены основные шаги, которые нужно выполнить для создания схемы базы данных:

- Создание таблиц. На этом шаге нужно создать таблицы для каждой роли, описанной в ролевой модели. Для каждой таблицы нужно указать её название, список столбцов и их типы данных.

- Определение первичных ключей. Первичный ключ – это уникальный идентификатор записи в таблице. На этом шаге нужно определить первичные ключи для каждой таблицы.

- Определение внешних ключей. Внешний ключ – это поле или набор полей, которые ссылается на первичный ключ другой таблицы. На этом шаге нужно определить внешние ключи для связей между таблицами.

- Определение ограничений целостности. Ограничения целостности – это правила, которые гарантируют целостность данных в базе данных. На этом шаге можно определить различные ограничения, такие как проверка уникальности значений или ограничения на диапазон значений.

- Создание индексов. Индексы используются для ускорения поиска и сортировки данных в базе данных. На этом шаге можно создать индексы для полей, по которым будет осуществляться частый поиск или сортировка.

После выполнения этих шагов, схема базы данных будет полностью создана и готова к использованию. Однако, в дальнейшем, могут быть необходимы изменения или дополнения в схеме базы данных, в зависимости от изменения требований и бизнес-процессов.

Шаг 5: Разработка ролей и правил доступа

На этом этапе необходимо провести анализ требований и определить категории пользователей, которые будут использовать систему. Каждая категория пользователей будет иметь свою роль и набор правил доступа.

Разработка ролей включает определение списка прав, которые будут присвоены каждой роли. Например, администратор системы может иметь полный доступ ко всем данным и функционалу, в то время как обычные пользователи имеют ограниченные права.

Правила доступа определяют, какие данные могут быть доступны для каждой роли и какие операции можно выполнять. Например, определенная роль может иметь только чтение данных, другая - чтение и изменение, а третья - только создание новых записей.

Важно учесть безопасность на этом этапе. Каждая роль должна иметь только необходимые права, чтобы избежать потенциальных угроз и утечек данных.

После разработки ролей и правил доступа необходимо их реализовать в базе данных. Это может быть выполнено путем создания пользователей и назначения им соответствующих ролей и правил доступа.

Разработка ролей и правил доступа является важным шагом для обеспечения безопасности и эффективного управления базой данных.

Шаг 6: Имплементация и тестирование ролевой модели

Первым шагом в имплементации ролевой модели является создание скрипта или программы, которая будет создавать таблицы и связи между ними на основе ролей и их привилегий. Возможно использование языка SQL или средств разработки, таких как ORM (Object-Relational Mapping) фреймворки.

Далее, необходимо заполнить таблицы данными для тестирования модели. Это может быть сделано с помощью скриптов, импорта данных из других источников или ручного ввода данных.

После заполнения таблиц данными, необходимо провести тестирование ролевой модели базы данных. Во время тестирования следует убедиться, что роли и привилегии работают правильно. Например, можно проверить, что пользователь с ролью "администратор" может выполнять все операции, а пользователь с ролью "пользователь" может только просматривать данные, но не изменять их.

В процессе тестирования возможно обнаружение ошибок или несоответствий в модели. В этом случае, необходимо внести корректировки и повторить тестирование, пока все проблемы не будут устранены.

После прохождения успешного тестирования ролевой модели базы данных, ее можно считать готовой к использованию. Теперь можно приступать к разработке приложения или системы, которая будет использовать данную базу данных.