В современном мире сетевой безопасности важно обеспечить надежность и защиту свой сетевой инфраструктуры. Одним из способов этого достичь является подключение к устройствам через протокол SSH (Secure Shell), который обеспечивает защищенное удаленное управление устройствами Cisco.

SSH является заменой более устаревшего Telnet, который передает все данные в открытом виде, что делает его небезопасным для использования в сетевых устройствах. Подключение через протокол SSH позволяет шифровать данные, передаваемые между устройствами, что обеспечивает защиту от несанкционированного доступа и перехвата информации.

Для настройки безопасного подключения к устройствам Cisco через SSH необходимо выполнить несколько шагов. Во-первых, убедитесь, что у вас установлены все необходимые программы для работы с протоколом SSH. Вторым шагом является настройка пользовательских учетных записей и паролей на каждом устройстве. Наконец, выполните настройку параметров SSH, таких как выбор криптографических алгоритмов и длины ключа, для обеспечения максимальной безопасности.

Cisco SSH: безопасная настройка

Вот некоторые рекомендации по безопасному настройке Cisco SSH:

1. Обновите программное обеспечение:

Перед началом настройки SSH убедитесь, что ваше устройство Cisco работает на последней версии программного обеспечения. Обновление программного обеспечения важно для исправления уязвимостей и обеспечения безопасности.

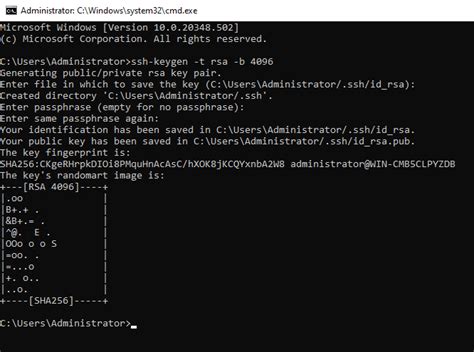

2. Генерация ключей:

Сгенерируйте RSA ключи для использования при подключении к Cisco через SSH. Ключи используются для проверки подлинности и шифрования данных. Убедитесь, что ключ достаточно длинный и хранится в надежном месте.

3. Ограничение доступа:

Ограничьте доступ к SSH только с определенных IP-адресов или подсетей. Это позволит предотвратить попытки несанкционированного доступа к устройству Cisco через SSH.

4. Установка пароля:

Установите надежный пароль для входа в устройство Cisco через SSH. Используйте комбинацию строчных и прописных букв, цифр и специальных символов, чтобы создать надежный пароль.

5. Ограничение количества попыток входа:

Ограничьте количество попыток входа в устройство Cisco через SSH для защиты от перебора паролей. Если достигнуто определенное количество неудачных попыток, устройство может временно заблокировать доступ.

Настройте Cisco для записи журнала событий при подключении через SSH. Это поможет отслеживать попытки несанкционированного доступа и другие потенциальные угрозы безопасности.

Следуя этим рекомендациям, вы сможете настроить SSH на устройствах Cisco безопасным способом и защитить свою сеть от несанкционированного доступа.

SSH: зачем и почему

Использование SSH имеет несколько преимуществ по сравнению с другими протоколами, такими как Telnet:

| Преимущество | Описание |

|---|---|

| Шифрование данных | SSH защищает передаваемую информацию с помощью криптографических алгоритмов, предотвращая перехват и прослушивание данных. |

| Аутентификация пользователя | SSH требует имени пользователя и пароля для доступа к устройству, обеспечивая дополнительный уровень безопасности. |

| Удаленная работа | При использовании SSH можно работать с удаленными устройствами, находясь в другом месте, что обеспечивает гибкость и удобство. |

| Активные сеансы | SSH позволяет запускать несколько активных сеансов в одном окне, что упрощает работу с несколькими устройствами одновременно. |

Использование SSH также рекомендуется в целях безопасности. Telnet, например, передает данные в открытом виде, что делает их уязвимыми к атакам. SSH же шифрует данные, что делает их практически нечитаемыми для злоумышленников.

Установка и настройка SSH-клиента

Для подключения к устройству Cisco через SSH необходимо установить и настроить специальный SSH-клиент на вашем компьютере. В данной инструкции мы рассмотрим установку и настройку SSH-клиента PuTTY.

Шаги установки и настройки SSH-клиента PuTTY:

|

Теперь вы можете безопасно управлять устройством Cisco через SSH-клиент PuTTY.

Генерация и установка SSH-ключа на устройстве Cisco

Для безопасного подключения к устройству Cisco через SSH необходимо сгенерировать и установить SSH-ключ.

Шаги по генерации и установке SSH-ключа:

- Подключитесь к устройству Cisco через консольный порт или Telnet.

- Перейдите в режим привилегированного доступа с помощью команды

enable. - Перейдите в режим глобальной конфигурации с помощью команды

configure terminal. - Сгенерируйте SSH-ключ с помощью команды

crypto key generate rsa. Установите длину ключа (рекомендуется от 1024 до 4096 бит). - Укажите имя хоста (доменное имя) устройства с помощью команды

ip domain name ваше_имя_хоста. - Сохраните конфигурацию с помощью команды

write memory.

После выполнения этих шагов SSH-ключ будет сгенерирован и установлен на устройстве Cisco. Теперь вы можете подключаться к устройству через SSH с использованием этого ключа.

Классификация пользователей и доступы

Для обеспечения безопасности сети Cisco, необходимо правильно классифицировать пользователей и настроить соответствующие им уровни доступа.

В таблице ниже представлена классификация пользователей и их уровни доступа:

| Классификация | Уровни доступа |

|---|---|

| Администратор | Полный доступ ко всем функциям и настройкам |

| Оператор | Доступ к основным функциям и настройкам, но без возможности изменять конфигурацию сетевого оборудования |

| Пользователь | Только чтение информации и ограниченный доступ к определенным функциям |

Настройка уровней доступа выполняется с помощью команды "username" в режиме конфигурации. Для каждого пользователя указывается имя, пароль и уровень доступа.

Например, для создания пользователя с уровнем доступа "оператор" и паролем "password", необходимо выполнить следующую команду:

username operator privilege 1 password 0 password_hash

Здесь "operator" - это имя пользователя, "privilege 1" - уровень доступа, где 1 соответствует уровню "оператор", "password" - пароль пользователя, и "password_hash" - хэш пароля.

Таким образом, правильная классификация пользователей и настройка соответствующих им уровней доступа позволит эффективно контролировать доступ к сетевому оборудованию Cisco и обеспечить безопасность сети.

Применение многофакторной аутентификации

При использовании многофакторной аутентификации, пользователю может потребоваться предоставить несколько из следующих факторов для прохождения проверки:

- Что пользователь знает – например, пароль или секретный код.

- Что пользователь имеет – например, физическое устройство, такое как токен или смарт-карта.

- Что пользователь является – например, отпечаток пальца или другой биометрический признак.

Применение многофакторной аутентификации в подключении к Cisco через SSH может быть осуществлено через использование комбинации различных факторов: пароля (что пользователь знает) и RSA-ключей (что пользователь имеет).

Настройка многофакторной аутентификации в Cisco обычно включает следующие шаги:

- Создание учетной записи пользователя с указанием пароля;

- Генерация RSA-ключей на устройстве пользователя;

- Загрузка публичного RSA-ключа на Cisco-устройство;

- Настройка SSH на Cisco-устройстве для требования пароля и использования RSA-ключей при аутентификации пользователей.

Применение многофакторной аутентификации в подключении к Cisco через SSH повышает безопасность устройства, так как вероятность несанкционированного доступа становится значительно меньше. Этот метод позволяет снизить риск компрометации пароля, так как хакерам необходимо будет обладать какими-то дополнительными факторами для успешной аутентификации.

Блокировка SSH-порта и защита от атак

Для обеспечения безопасности своей сети и предотвращения возможных атак необходимо принять меры по блокировке SSH-порта и усилению защиты.

Подключение к Cisco по SSH может быть настроено для использования различных портов, но чаще всего используется порт 22. Изменение порта SSH может сделать ваше соединение более безопасным, поскольку это позволит избегать автоматических атак и перебора паролей.

Чтобы изменить SSH-порт, необходимо изменить конфигурацию настройки SSH на устройстве. Для этого выполните следующие шаги:

- Подключитесь к устройству Cisco через консольный кабель или по протоколу Telnet.

- Введите команду

enableдля перехода в режим привилегированного пользователя. - Перейдите в режим конфигурации с помощью команды

configure terminal. - Введите команду

ip ssh port <новый порт>, где <новый порт> - номер нового порта, который вы хотите использовать для SSH. - Сохраните изменения, введя команду

copy running-config startup-config.

После изменения порта SSH убедитесь, что вы обновили настройки в своих SSH-клиентах, чтобы указать новый порт при подключении.

Более эффективным способом защиты от атак является использование Access Control List (ACL) для разрешения доступа к порту SSH только с определенных IP-адресов или сетей. Применение ACL позволяет заблокировать все попытки подключения к устройству Cisco из нежелательных источников.

Для настройки ACL для порта SSH выполните следующие шаги:

- Войдите в режим конфигурации с помощью команды

configure terminal. - Введите команду

ip access-list extended SSH-ACLдля создания расширенного списка доступа. - Введите команду

permit tcp <разрешенные IP-адреса> any eq <порт SSH>, заменив <разрешенные IP-адреса> на IP-адреса или сети, с которых разрешено подключение к порту SSH, а <порт SSH> - на номер порта SSH. - Введите команду

deny tcp any any eq <порт SSH>. Это запретит все попытки подключения к порту SSH из всех других источников. - Введите команду

exitдля выхода из режима конфигурации ACL. - Введите команду

line vty 0 4для перехода в режим конфигурации линии VTY. - Введите команду

access-class SSH-ACL inдля применения ACL к линии VTY. - Сохраните изменения, введя команду

copy running-config startup-config.

После настройки ACL для порта SSH только разрешенные IP-адреса или сети смогут подключиться к устройству Cisco через SSH, что улучшит безопасность вашей сети.

Управление списком доверенных хостов

Для безопасного подключения к Cisco через SSH, важно настроить список доверенных хостов. Это поможет обеспечить доступ только для заданных IP-адресов и предотвратить несанкционированный доступ.

Для добавления хоста в список доверенных, выполните следующие шаги:

- Подключитесь к Cisco-устройству через SSH, используя учетные данные администратора.

- Перейдите в режим глобальной конфигурации, введя команду

enableи пароль администратора. - Введите команду

configure terminalдля перехода к редактированию настроек. - Используйте команду

ip ssh access-class, чтобы создать список доступа к SSH. - Добавьте IP-адреса хостов, которым разрешен доступ, с помощью команды

permit. Например,permit 192.168.1.100. - Завершите настройку, введя команду

end.

Теперь только устройства с указанными IP-адресами будут иметь доступ к Cisco через SSH. Любой IP-адрес, не указанный в списке, будет заблокирован.

Рекомендуется регулярно обновлять список доверенных хостов и удалить любые неактуальные записи для обеспечения безопасности сети.

Периодическая смена SSH-ключа

Для обеспечения максимальной безопасности своей сети Cisco, рекомендуется периодически менять SSH-ключи. Это позволяет предотвратить возможность несанкционированного доступа к вашему оборудованию.

Чтобы периодически менять SSH-ключ на вашем устройстве Cisco, следуйте следующим шагам:

- Создайте новую пару SSH-ключей.

- Настройте ваше устройство Cisco для использования нового ключа.

- Переключитесь на новый ключ и отключите старый ключ.

- Убедитесь, что новый ключ работает корректно, прежде чем полностью отключать старый ключ.

- После успешной проверки нового ключа можно безопасно удалить старый ключ.

- Повторите эти шаги регулярно, предусматривая периодическую смену ключей.

Периодическая смена SSH-ключа – это одна из важных практик безопасности, которую следует применять для защиты вашей сети Cisco от несанкционированного доступа. Следуя этим рекомендациям, вы сможете обеспечить надежную защиту своего оборудования и данных.