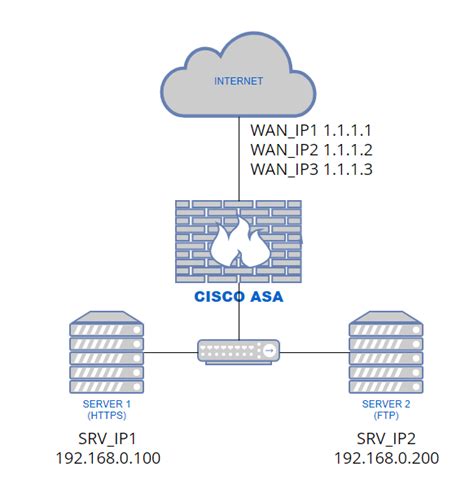

Маршрутизатор Cisco ASA (Adaptive Security Appliance) предоставляет широкий спектр функций для обеспечения безопасности сети. Одной из таких функций является Network Address Translation (NAT), или трансляция сетевых адресов. NAT позволяет использовать одни и те же IP-адреса на разных устройствах в сети, обеспечивая связь между ними.

Настройка NAT на Cisco ASA может быть сложной задачей для начинающих администраторов. В данной статье мы рассмотрим основные принципы и примеры настройки NAT на Cisco ASA, чтобы помочь вам разобраться в этой важной функции.

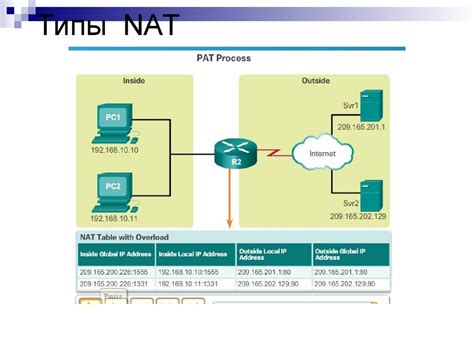

Основными типами NAT на Cisco ASA являются статический NAT, динамический NAT и PAT (Port Address Translation). Статический NAT позволяет переводить один IP-адрес на другой постоянно, в то время как динамический NAT позволяет переводить адреса динамически, с использованием пула доступных адресов. PAT позволяет распределять множество внутренних IP-адресов на один внешний адрес с использованием портов.

Настройка NAT на Cisco ASA: полное руководство с примерами

Для настройки NAT на Cisco ASA используется командная строка (CLI) и специальные команды операционной системы ASA - Cisco ASA OS. Для успешной настройки NAT необходимо определить следующие параметры:

| Параметр | Описание |

|---|---|

| Тип NAT | Выбор соответствующего типа NAT (Static, Dynamic, PAT) |

| Исходный адрес и порт | Адрес и порт источника трафика для трансляции |

| Целевой адрес и порт | Адрес и порт назначения трафика для трансляции |

| Интерфейс | Выбор интерфейса, через который будет проходить NAT |

Примеры настройки NAT на Cisco ASA:

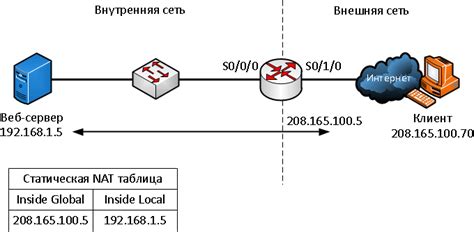

Статический NAT

Команда NAT: nat (inside,outside) source static <интерфейс-внешний> <интерфейс-внутренний>

Пример настройки статического NAT:

nat (inside,outside) source static 192.168.1.10 203.0.113.10

Динамический NAT

Команда NAT: nat (inside,outside) dynamic <интерфейс-внешний>

Пример настройки динамического NAT:

nat (inside,outside) dynamic interface

Портовый перевод (PAT)

Команда NAT: nat (inside,outside) dynamic <интерфейс-внешний> [port-min] [port-max]

Пример настройки портового перевода:

nat (inside,outside) dynamic interface 1024 65535

Это только некоторые примеры настройки NAT на Cisco ASA. Совместно с другими функциями безопасности Cisco ASA, такими как фильтрация трафика, контроль доступа и виртуальные частные сети (VPN), NAT позволяет достичь высокого уровня безопасности и эффективности работы в сети.

Что такое NAT и зачем он нужен?

NAT (Network Address Translation) — это технология, которая позволяет переводить IP-адреса между различными сетями. Она играет важную роль в сетевой инфраструктуре, позволяя организациям эффективно использовать доступные ресурсы и связывать сети разного типа.

Главная цель NAT — это обеспечение связи между устройствами, использующими разные IP-адреса. Он особенно полезен в следующих случаях:

- Консервация адресов: NAT позволяет компаниям сэкономить адресное пространство IPv4, переводя локальные IP-адреса в глобальные и наоборот. Благодаря этому, можно использовать один общедоступный IP-адрес для связи с внешней сетью для нескольких устройств.

- Повышение безопасности: NAT может скрывать внутренние IP-адреса, что делает сетевую инфраструктуру невидимой для внешнего мира. Это повышает безопасность сети, так как злоумышленники не могут напрямую видеть и атаковать внутренние ресурсы.

- Совместимость разных сетей: NAT позволяет связывать сети, использующие разные IP-адреса или протоколы. Он выполняет преобразование IP-адресов и портов, что позволяет устройствам из разных сетей общаться друг с другом.

В общем, NAT является важным элементом современных сетевых архитектур и позволяет устранить множество проблем, связанных с адресным пространством и безопасностью сети.

Основные типы NAT

В Cisco ASA существует три основных типа NAT:

| Тип NAT | Описание |

|---|---|

| Static NAT | Один к одному отображение IP-адреса или порта. Позволяет назначить одному внутреннему IP-адресу определенный внешний IP-адрес, что обеспечивает связь сети с внешней сетью. |

| Dynamic NAT | Один ко многим отображение IP-адресов. Внутренние IP-адреса назначаются из пула доступных внешних IP-адресов в соответствии с заданными правилами. |

| Overloading (PAT) | Тип Dynamic NAT, который позволяет множеству внутренних IP-адресов использовать один внешний IP-адрес с различными портами. Это позволяет экономить внешние IP-адреса. |

Выбор типа NAT зависит от требований сети и задач, которые необходимо решить.

Преимущества использования Cisco ASA для настройки NAT

Вот несколько преимуществ использования Cisco ASA для настройки NAT:

- Безопасность: Cisco ASA обеспечивает защиту от внешних угроз и атак из Интернета. NAT позволяет скрывать реальные IP-адреса внутренней сети и использовать только публичный IP-адрес Cisco ASA для общения с внешними ресурсами, улучшая безопасность.

- Расширяемость: Cisco ASA поддерживает различные виды NAT, такие как статический, динамический и портовый NAT. Это позволяет гибко настраивать и адаптировать NAT для различных требований сети.

- Эффективность использования IP-адресов: NAT позволяет использовать ограниченный пул публичных IP-адресов для общения с большим числом устройств внутри сети. Это экономит IP-адреса и помогает эффективно использовать доступные ресурсы.

- Упрощение сетевой инфраструктуры: Использование Cisco ASA для настройки NAT позволяет объединить несколько сетей в одну публичную сеть. Это помогает упростить обслуживание сети, уменьшить сложность конфигурации и облегчить маршрутизацию данных.

- Легкость в настройке и администрировании: Cisco ASA предоставляет простой и интуитивно понятный интерфейс для настройки NAT. Это упрощает работу сетевым администраторам и уменьшает время, затрачиваемое на конфигурирование и управление сетью.

Использование Cisco ASA для настройки NAT дает множество преимуществ, которые делают сеть более безопасной, эффективной и расширяемой. Оптимальное использование IP-адресов и упрощение сетевой инфраструктуры - вот ключевые факторы, оправдывающие применение Cisco ASA в настройке NAT.

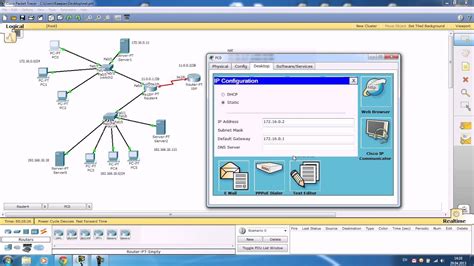

Подготовка к настройке NAT на Cisco ASA

Перед тем как приступить к настройке NAT на устройстве Cisco ASA, необходимо выполнить несколько предварительных шагов. Важно убедиться, что вы имеете правильное понимание вашей сетевой инфраструктуры и требований к NAT.

Вот несколько важных вопросов, на которые стоит ответить на этапе подготовки:

1. Какие типы NAT вам понадобятся для вашей сети? Cisco ASA поддерживает такие типы NAT, как портовый NAT (PAT), один-к-одному (static), и обратный NAT (NAT hairpinning).

2. Какие IP-адреса и порты нужно NAT-ировать? Убедитесь, что вы знаете IP-адреса и порты, которые требуют NAT-ирования.

3. Какая информация у вас есть о внешней сети? У вас должна быть информация о внешних IP-адресах, с которыми вы будете взаимодействовать, а также описания соответствующих интерфейсов.

4. Какие ACL (Access Control Lists) нужны для работы с NAT? Определите, какие ACL будут использоваться для разрешения или блокировки доступа в вашей сети.

5. Какие интерфейсы Cisco ASA будут использоваться для NAT? Укажите интерфейсы, которые будут соединены со внешней и внутренней сетями.

6. У вас есть выполнены актуальные резервные копии конфигурации Cisco ASA? Прежде чем приступать к настройке NAT, рекомендуется сделать полную резервную копию текущей конфигурации для предотвращения потери данных в случае возникновения проблем.

После того как вы ответили на эти вопросы и подготовились соответствующим образом, вы готовы приступить к настройке NAT на Cisco ASA.

Создание access-list для NAT

Для настройки NAT на Cisco ASA необходимо сначала создать access-list, который будет определять, какие адреса будут подвергаться процессу перевода сетевых адресов.

Access-list позволяет выбирать конкретные пакеты данных на основе определенных параметров, таких как IP-адрес и порт. Он используется для того, чтобы указать, какие именно адреса будут переводиться через NAT.

Пример создания access-list для NAT:

access-list nat_access_list extended permit ip 192.168.1.0 255.255.255.0 any

В данном примере мы создаем access-list с именем "nat_access_list", который позволяет переводить все пакеты IP-трафика с локальной сети 192.168.1.0/24 в публичную сеть.

После создания access-list мы можем использовать его в настройке NAT для указания, какие именно адреса будут подвергаться переводу.

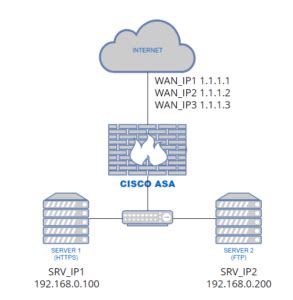

Настройка статического NAT на Cisco ASA

Статический NAT (Network Address Translation) позволяет привязать внутренний IP-адрес устройства к определенному внешнему IP-адресу, чтобы установить постоянное соответствие между внешним и внутренним адресами. Это особенно полезно, если вам требуется предоставить доступ к определенным сервисам или ресурсам в вашей защищенной сети из интернета.

Для настройки статического NAT на Cisco ASA необходимо выполнить следующие шаги:

- Создайте объект для внутреннего устройства, к которому требуется привязать внешний IP-адрес. Например, для сервера внутреннего веб-сайта вы можете создать объект с именем "WebServer" и задать его внутренний IP-адрес.

- Создайте объект для внешнего IP-адреса, который будет связан с внутренним устройством. Например, для внешнего IP-адреса 10.0.0.1 вы можете создать объект с именем "ExternalIP".

- Настройте статическое NAT, указав внутренний и внешний объекты и тип NAT. Для статического NAT используйте тип NAT "static".

- Свяжите статическое NAT с конкретным интерфейсом Cisco ASA или требуемыми условиями доступа.

Пример настройки статического NAT на Cisco ASA:

| Шаг | Команда |

|---|---|

| 1 | object network WebServer host 192.168.1.10 |

| 2 | object network ExternalIP host 10.0.0.1 |

| 3 | nat (inside,outside) static ExternalIP |

В этом примере создается объект "WebServer" с внутренним IP-адресом 192.168.1.10 и объект "ExternalIP" с внешним IP-адресом 10.0.0.1. Затем выполняется команда "nat (inside,outside) static ExternalIP", которая связывает статическое NAT между интерфейсами "inside" и "outside" и задает внешний IP-адрес "ExternalIP" для внутреннего устройства "WebServer".

После настройки статического NAT ваша защищенная сеть будет доступна из интернета по внешнему IP-адресу, связанному соответствующим образом с внутренним устройством. Это позволяет предоставлять внешним пользователям доступ к ресурсам в вашей сети, таким как веб-сайты, серверы электронной почты и другие сервисы.

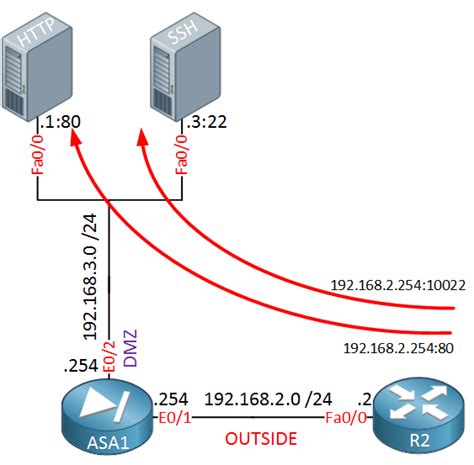

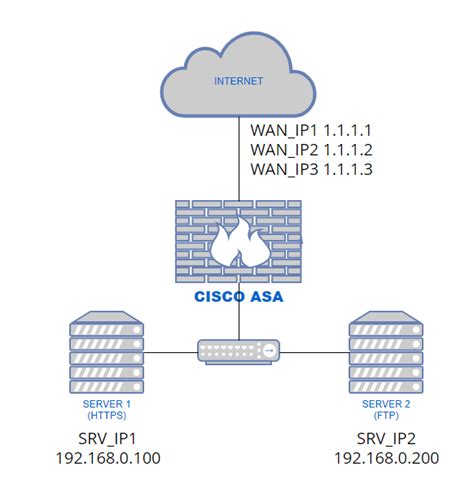

Настройка портового (пат) NAT на Cisco ASA

Портовый (пат) NAT (Network Address Translation) используется для перевода сетевых адресов и портов, и позволяет множеству устройств в локальной сети использовать один внешний IP-адрес. Настройка портового NAT на Cisco ASA позволяет реализовать доступ к внешним ресурсам из локальной сети и обеспечить безопасность передачи данных.

Для настройки портового NAT на Cisco ASA используются следующие шаги:

- Создание объекта сети внешнего ресурса (например, сервера).

- Создание объекта внутреннего адреса.

- Создание правила портового NAT.

- Привязка правила портового NAT к интерфейсу.

Пример настройки портового NAT:

- Создание объекта сети внешнего ресурса:

- Создание объекта внутреннего адреса:

- Создание правила портового NAT:

- Привязка правила портового NAT к интерфейсу:

object network EXTERNAL_SERVER

host 203.0.113.10

endobject network INTERNAL_HOST

host 192.168.1.10

endnat (inside,outside) source static INTERNAL_HOST interface service tcp 80 80access-list outside_access_in extended permit tcp any object EXTERNAL_SERVER eq 80

access-group outside_access_in in interface outsideПосле настройки портового NAT, обращения к внешнему IP-адресу 203.0.113.10 на порту 80 будут перенаправляться на внутренний адрес 192.168.1.10 на порт 80.

Настройка одновременного NAT и PAT на Cisco ASA

В Cisco ASA можно настроить одновременное использование NAT (Network Address Translation) и PAT (Port Address Translation) для обеспечения безопасности и управления доступом к ресурсам в сети.

Для настройки NAT и PAT на Cisco ASA необходимо выполнить следующие шаги:

Шаг 1: Создайте access-list для определения трафика, который будет переводиться через NAT и PAT. Например, если нужно переводить трафик HTTP (порт 80) и HTTPS (порт 443), можно создать следующую access-list:

access-list NAT_PAT_ACL extended permit tcp any any eq www

access-list NAT_PAT_ACL extended permit tcp any any eq https

Шаг 2: Создайте NAT-политику, которая определит источник и целевой IP-адреса для NAT-трансляции. Например, если нужно перевести локальный IP-адрес 192.168.1.10 на внешний IP-адрес 203.0.113.1, можно создать следующую NAT-политику:

nat (inside,outside) source static local_IP_address_1 global_IP_address_1

Шаг 3: Создайте PAT-политику, которая определит источник и целевой порт для PAT-трансляции. Например, если нужно перевести порт 80 на локальный IP-адрес 192.168.1.10, можно создать следующую PAT-политику:

object network local_IP_address_1

host 192.168.1.10

nat (inside,outside) static interface service tcp www www

Шаг 4: Примените созданные политики NAT и PAT к интерфейсу ASA. Например, если нужно применить политики к интерфейсу outside, выполните следующую команду:

access-group NAT_PAT_ACL in interface outside

Настройка одновременного NAT и PAT на Cisco ASA позволяет эффективно использовать IP- и портовые ресурсы сети, обеспечивает безопасность и управление доступом для пользователей и ресурсов.

Примеры использования NAT на Cisco ASA

Система NAT (Network Address Translation) используется на межсетевом экране (firewall) Cisco ASA для перевода IP-адресов и портов пакетов трафика при их прохождении через устройство. Ниже представлены примеры настройки NAT на Cisco ASA.

| Пример | Описание |

|---|---|

| Static NAT | Данный тип NAT привязывает определенный внутренний (private) IP-адрес к определенному внешнему (public) IP-адресу, осуществляя один к одному перевод. Применяется, например, для размещения веб-сервера в локальной сети. |

| Dynamic NAT | Этот тип NAT позволяет переводить группу внутренних IP-адресов в группу внешних IP-адресов, используя для идентификации префикс из пула доступных IP-адресов. Применяется, например, для выхода нескольких устройств в Интернет через один общий IP-адрес. |

| Port Address Translation (PAT) | Этот тип NAT позволяет переводить множество локальных IP-адресов в один общий внешний IP-адрес, используя порты для идентификации устройств внутри локальной сети. Применяется, например, для организации выхода нескольких устройств в Интернет и одновременного использования одного внешнего IP-адреса. |

Комбинация допустимых типов NAT и параметров настройки на Cisco ASA позволяет гибко контролировать трансляцию IP-адресов и портов трафика для обеспечения безопасности и эффективного использования доступных сетевых ресурсов.

Проверка настройки NAT на Cisco ASA

После настройки NAT на Cisco ASA необходимо провести проверку, чтобы убедиться, что все настройки были выполнены правильно. В данном разделе мы рассмотрим основные способы проверки настройки NAT.

1. Проверка применения правил NAT

Для проверки применения правил NAT можно воспользоваться командой show nat. Эта команда позволяет просмотреть текущую конфигурацию NAT и убедиться, что все правила применяются корректно.

| Inside адрес | Outside адрес | Тип NAT | Состояние |

|---|---|---|---|

| 192.168.1.10 | 203.0.113.10 | static | active |

| 192.168.1.11 | 203.0.113.11 | dynamic | active |

2. Проверка доступности после применения NAT

Важным шагом при проверке настройки NAT является проверка доступности сетевых ресурсов изнутри и снаружи сети. Для этого можно воспользоваться командами ping и tracert для проверки доступности IP-адресов и маршрутов после применения NAT.

3. Проверка журналов NAT

На Cisco ASA можно настроить запись журналов для отслеживания событий, связанных с NAT. После настройки NAT рекомендуется проверить соответствующие журналы с помощью команды show log для выявления любых проблем или неожиданных событий, связанных с NAT.

Проверка настройки NAT на Cisco ASA позволяет убедиться, что все правила применяются корректно, сетевые ресурсы доступны и отслеживаются все события, связанные с NAT. Это помогает обеспечить безопасность и надежность сети.