Content Security Policy (CSP) – это механизм безопасности, который позволяет веб-разработчикам контролировать и ограничивать доверенные источники ресурсов на своих веб-страницах. Он предотвращает атаки, такие как внедрение скриптов и выполнение межсайтовых запросов. Настройка CSP является важным шагом в обеспечении безопасности вашего веб-приложения.

Настройка CSP проходит несколько этапов. Первый этап – это определение настроек политики безопасности. Вы можете указать список доверенных доменов и источников для каждой категории ресурсов, таких как скрипты, стили, изображения и другие. Второй этап – это применение политики к вашей веб-странице с помощью HTTP-заголовка или метатега. Политика будет применяться к каждому загруженному ресурсу и будет контролировать, откуда могут быть загружены ресурсы.

Для успешной настройки CSP рекомендуется использовать несколько советов. Во-первых, задокументируйте и анализируйте все ресурсы, которые использует ваше веб-приложение, чтобы понять, какие источники должны быть доверенными. Во-вторых, постепенно внедряйте политику безопасности и следите за журналами браузера, чтобы исправить возможные конфликты и ошибки. В-третьих, тестируйте политику в разных браузерах и на разных устройствах, чтобы убедиться, что она работает должным образом. И, наконец, обновляйте и поддерживайте политику по мере изменения вашего веб-приложения и доменов, с которых ресурсы загружаются.

Что такое content security policy и почему он важен

Применение content security policy при разработке и настройке веб-приложений является важным шагом для обеспечения безопасности данных пользователей. При правильной настройке CSP позволяет предотвратить атаки, связанные с выполнением вредоносного кода, утечкой конфиденциальных данных и другими видами нарушений безопасности.

К преимуществам использования content security policy можно отнести:

- Защиту от XSS-атак, которые могут использоваться для выполнения скриптов на странице без ведома пользователя;

- Контроль над загружаемыми ресурсами, такими как изображения, стили и скрипты, что позволяет предотвратить загрузку вредоносных файлов;

- Блокировку определенных видов кода, таких как eval и inline-scripts, которые могут представлять угрозу безопасности и приводить к уязвимостям.

Основная идея content security policy заключается в том, чтобы разрешить только те ресурсы и виды кода, которые действительно необходимы для работы сайта, и блокировать все остальное. Такой подход позволяет сократить возможности для атак и уменьшить риск нарушения безопасности.

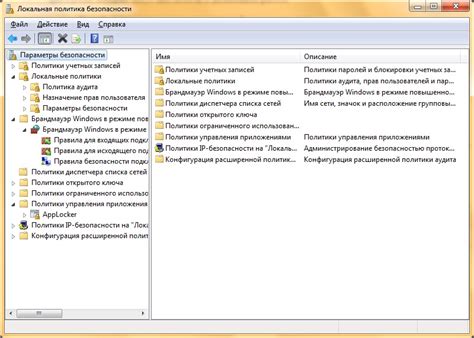

Функции и основные принципы

Основные принципы работы CSP:

- Белый список (Whitelist): CSP определяет допустимые источники контента и запрещает загрузку содержимого с других источников. Только утвержденные ресурсы могут быть загружены, а все остальные будут заблокированы.

- Отчеты об ошибках: CSP позволяет создавать отчеты об ошибке, которые отправляются на заданный сервер, чтобы разработчики могли отслеживать нарушения политик и принять соответствующие меры.

- Команда «нет» по умолчанию (Default-deny): Если для ресурса не указано разрешение его загрузки, CSP по умолчанию блокирует его. Таким образом, все ресурсы на странице должны быть явно разрешены.

- Отдельные политики для различных источников: CSP позволяет задавать разные политики для разных источников, что позволяет более точно настраивать безопасность в зависимости от потребностей конкретных ресурсов.

- Работа сразу на этапе загрузки: Контент Security Policy применяется на этапе загрузки страницы, прежде чем браузер отобразит содержимое. Это позволяет предотвратить загрузку небезопасного контента до момента его выполнения.

Пытаясь создать безопасное окружение для веб-приложений, CSP является мощным инструментом для предотвращения различных видов атак. Тщательная настройка политик CSP позволяет программистам контролировать, какой контент может быть загружен на их страницы и снижает риск возникновения уязвимостей и компрометации пользователей.

Этапы настройки content security policy

- Определение целей безопасности. Прежде всего необходимо определить, какие цели безопасности нужно достичь с помощью CSP. Например, запретить загрузку внешних скриптов или запретить загрузку ресурсов с небезопасных доменов.

- Анализ текущих ресурсов. Необходимо проанализировать все ресурсы, которые загружаются на веб-странице. Это может включать скрипты, стили, изображения, медиа-файлы и т. д.

- Определение набора директив. Для каждого типа ресурсов необходимо определить соответствующую директиву CSP. Например, для скриптов может быть использована директива

script-src, а для изображений -img-src. - Тестирование и отладка. После настройки CSP необходимо провести тестирование и отладку, чтобы убедиться, что все ресурсы загружаются корректно и не происходит блокировки важного функционала веб-приложения.

- Внедрение и мониторинг. После успешного тестирования и отладки настройки CSP необходимо внедрить на продакшн-сервере и вести мониторинг, чтобы обнаруживать и устранять возможные проблемы связанные с блокировкой ресурсов.

Использование правильной настройки content security policy поможет укрепить безопасность веб-приложения и предотвратить различные типы атак, такие как XSS (межсайтовый скриптинг) и кодирование клиента.

Анализ текущей политики безопасности

Перед тем, как приступить к настройке контентной политики безопасности, необходимо проанализировать текущую политику, чтобы понять, какие изменения потребуются.

Сначала вам следует проверить заголовок Content-Security-Policy в метаданных вашего веб-сайта. Этот заголовок определяет параметры безопасности, которые применяются к вашему сайту.

Чтобы узнать текущую политику безопасности вашего сайта, откройте инструменты разработчика веб-браузера и перейдите на вкладку "Сеть" или "Сетевая активность". Затем выполните перезагрузку страницы и найдите в списке запросов заголовок Content-Security-Policy. Здесь вы увидите текущую политику безопасности вашего сайта.

Проанализируйте текущую политику безопасности и обратите внимание на следующие важные аспекты:

- Домены, с которых разрешено загружать ресурсы (источники).

- Типы ресурсов, которые разрешено загружать.

- Разрешенные методы загрузки ресурсов: inline, eval, data, и другие.

- Запрещенные действия, такие как использование iframes, eval и других уязвимых элементов.

Анализ текущей политики безопасности поможет вам понять, какие изменения идейным нужно внести в новую политику. Определите уязвимости, которые необходимо устранить, и завершите этот этап, чтобы перейти к настройке новой контентной политики безопасности.

Определение разрешенных и запрещенных источников

При настройке Content Security Policy необходимо определить, какие источники данных будут разрешены, а какие запрещены. Это позволит установить строгие правила для загрузки контента на веб-страницу и защитить пользователей от вредоносных скриптов и атак.

Для определения разрешенных и запрещенных источников необходимо использовать директивы в политике безопасности контента. Директивы могут быть указаны как атрибуты HTTP-заголовка Content-Security-Policy, так и в метатеге <meta http-equiv="Content-Security-Policy">.

Список директив, определяющих разрешенные и запрещенные источники, может включать:

| Директива | Описание |

|---|---|

| default-src | Определяет источники по умолчанию для всех типов ресурсов, кроме указанных отдельно в других директивах |

| script-src | Определяет разрешенные источники для загрузки JavaScript-скриптов |

| style-src | Определяет разрешенные источники для загрузки CSS-стилей |

| img-src | Определяет разрешенные источники для загрузки изображений |

| font-src | Определяет разрешенные источники для загрузки шрифтов |

| connect-src | Определяет разрешенные источники для взаимодействия с сервером посредством XMLHttpRequest, WebSocket и других механизмов |

| media-src | Определяет разрешенные источники для загрузки аудио- и видеофайлов |

| frame-src | Определяет разрешенные источники для загрузки фреймов и iframe |

Указывая конкретные источники в директивах, можно предотвратить загрузку контента с небезопасных источников и установить контроль над тем, какой контент разрешен для загрузки на страницу.

Настройка заголовка политики безопасности

При настройке заголовка политики безопасности (Content Security Policy) необходимо определить набор правил и ограничений, которые будут применяться к загружаемому контенту на веб-странице. Чтобы снизить уязвимости и защитить пользователей от вредоносных атак, рекомендуется следовать следующим советам:

1. Определите цели безопасности. Перед настройкой заголовка политики безопасности определите, какие виды уязвимостей вы хотите предотвратить и защитить от них свою веб-платформу.

2. Изучите и понимайте документацию. Прежде чем приступить к настройке, ознакомьтесь с документацией по Content Security Policy (CSP), чтобы понять возможности и ограничения данного механизма.

3. Анализируйте существующий контент. Определите и проанализируйте весь загружаемый контент на вашем сайте или веб-приложении, чтобы понять, какие типы ресурсов и запросов необходимо разрешить или запретить.

4. Определите источники доверенного контента. Определите домены или источники, из которых будет загружаться доверенный контент (например, изображения, стили, скрипты). Укажите эти источники в заголовке политики безопасности.

5. Определите источники недоверенного контента. Определите источники, из которых не следует загружать контент. Это может быть полезным, чтобы предотвратить загрузку скриптов или стилей из небезопасных или непроверенных источников.

6. Тестируйте и отслеживайте изменения. После настройки заголовка политики безопасности необходимо тщательно протестировать его работу, чтобы убедиться, что все необходимые ресурсы успешно загружаются, а нежелательный контент блокируется. Также рекомендуется регулярно отслеживать и обновлять политику безопасности в соответствии с изменениями на вашем сайте или веб-приложении.

Установка заголовка политики безопасности является важным шагом в обеспечении безопасности вашего веб-проекта. Необходимо подходить к этому процессу ответственно и внимательно настраивать правила, чтобы достичь оптимального сочетания безопасности и функциональности.

Тестирование и отладка политики безопасности

После настройки контентной политики безопасности рекомендуется провести тестирование и отладку. Это позволит убедиться, что политика работает правильно и не создает проблем для пользователей.

1. Валидация политики

Перед началом тестирования следует проверить правильность написания политики. Для этого можно воспользоваться различными инструментами, доступными онлайн. Валидация политики поможет обнаружить возможные синтаксические ошибки и пропущенные директивы.

2. Запуск тестовых кейсов

Создайте набор тестовых кейсов, которые покрывают основные случаи использования вашего сайта. Например, проверьте, как политика реагирует на загрузку скриптов, стилей, изображений и других ресурсов. Проверьте также взаимодействие с плагинами и расширениями браузера.

3. Мониторинг консоли разработчика

После запуска тестовых кейсов рекомендуется открыть консоль разработчика в браузере и проверить наличие ошибок, связанных с политикой безопасности. В консоли можно увидеть предупреждения и сообщения об ошибках, которые помогут выявить потенциальные проблемы и недочеты в политике.

4. Проверка совместимости с различными браузерами

Не забудьте протестировать работу вашей политики безопасности в разных браузерах. Различные браузеры могут поддерживать разные директивы CSP, поэтому важно убедиться, что ваша политика работает одинаково хорошо во всех основных браузерах, которые используют ваши пользователи.

Проведение тестирования и отладки политики безопасности поможет обнаружить и исправить возможные проблемы еще до того, как пользователи столкнутся с ними. Таким образом, вы обеспечите безопасность вашего сайта и сохраните удобство использования для своих пользователей.