В современном мире, где большинство компаний оперируют огромными объемами данных, надежное сохранение базы данных является критической задачей. Потеря данных может привести к серьезным последствиям, включая финансовые убытки и потерю доверия клиентов. Поэтому, иметь эффективные меры по безопасности и резервному копированию является обязательным шагом для любой организации.

Одним из лучших подходов к надежному сохранению базы данных является регулярное создание резервных копий. Резервные копии позволяют восстановить данные в случае сбоя системы, хакерской атаки или случайного удаления информации. Рекомендуется создавать резервные копии на отдельных физических устройствах или удаленных серверах, чтобы избежать потери данных при чрезвычайных ситуациях.

Для обеспечения безопасности данных также рекомендуется использовать механизм шифрования. Шифрование позволяет защитить данные от несанкционированного доступа и обеспечить конфиденциальность информации. Важно выбирать надежные алгоритмы шифрования и хранить ключи доступа в безопасном месте.

Другим важным аспектом безопасного сохранения базы данных является установка необходимых мер защиты от вредоносного программного обеспечения и хакерских атак. Регулярное обновление программного обеспечения, установка антивирусных программ, ограничение доступа к базе данных только определенным пользователям – все это поможет предотвратить возможные угрозы и обеспечить целостность данных.

Защита базы данных: ключевые принципы безопасного хранения

В современном мире, где данные становятся все более ценными и важными, защита базы данных становится одной из главных задач любого бизнеса. Утечки данных и хакерские атаки могут стоить компаниям миллионы долларов и угрожать их репутации.

Чтобы обеспечить безопасное хранение базы данных, необходимо следовать нескольким ключевым принципам. Во-первых, необходимо обеспечить физическую безопасность сервера, на котором хранятся данные. Сервер должен находиться в безопасном помещении, доступ к которому ограничен только авторизованным сотрудникам.

Во-вторых, необходимо обеспечить защиту от несанкционированного доступа. Для этого необходимо использовать сильные пароли и регулярно менять их. Также рекомендуется использовать многофакторную аутентификацию, чтобы убедиться, что только авторизованные пользователи имеют доступ к базе данных.

Третий принцип безопасного хранения базы данных - это регулярное резервное копирование данных. Регулярные резервные копии позволяют восстановить данные в случае их потери или повреждения. Копии данных должны храниться в защищенном месте, отдельно от основной базы данных.

Кроме того, рекомендуется использовать шифрование данных. Шифрование позволяет защитить данные от доступа третьих лиц при пересылке или хранении. Шифрование может быть симметричным или асимметричным, в зависимости от используемого алгоритма.

Наконец, особое внимание следует уделить обновлению программного обеспечения и применению патчей безопасности. Разработчики и производители приложений постоянно работают над устранением уязвимостей и выпускают обновления, которые необходимо установить, чтобы обеспечить безопасность базы данных.

При соблюдении этих основных принципов безопасного хранения базы данных компания сможет минимизировать риски утечки данных и защитить свою информацию от несанкционированного доступа. Важно помнить, что безопасность - это непрерывный процесс, и необходимо постоянно обновлять и улучшать меры безопасности, чтобы быть защищенным от новых угроз и атак.

Почему безопасное хранение данных критически важно для вашего бизнеса

В настоящее время все больше бизнесов сталкиваются с различными угрозами в области безопасности данных. Утечки информации, хакерские атаки и вредоносное программное обеспечение могут привести к серьезным последствиям, включая финансовые потери, потерю доверия клиентов и даже угрозу для самого существования вашего бизнеса.

Безопасное хранение данных играет критически важную роль в защите вашего бизнеса от таких угроз. Когда вы обрабатываете и храните данные своих клиентов, вы обязаны предпринять все необходимые меры для защиты их конфиденциальности и целостности.

Защита конфиденциальности

Конфиденциальность данных является одним из самых важных аспектов безопасного хранения информации. Потенциальные утечки личной информации клиентов могут привести к серьезному нарушению доверия и неблагоприятному репутации вашего бизнеса. Надежное хранение баз данных с использованием современных методов шифрования и контроля доступа помогает предотвратить несанкционированный доступ и обеспечивает конфиденциальность данных.

Обеспечение целостности

Целостность данных означает, что информация остается неизменной и не подвергается вмешательствам или возможностям для модификации. Хранилище данных должно обеспечивать механизмы контроля целостности, чтобы гарантировать, что данные не будут повреждены или изменены без вашего согласия. Это особенно важно при обработке критически важной информации, такой как финансовые данные или медицинские записи.

Соответствие нормативным требованиям

Многие отрасли имеют нормативные требования по безопасному хранению и обработке данных. Неправильное хранение или передача данных может привести к финансовым санкциям и правовым последствиям для вашего бизнеса. Обеспечение безопасного хранения данных помогает соблюдать требования законодательства, такие как Общий регламент по защите данных (GDPR) в Европе или стандарты отрасли, такие как PCI DSS для обработки платежных данных.

В итоге, безопасное хранение данных является неотъемлемой частью безопасности вашего бизнеса и защиты конфиденциальности вашей клиентской информации. Неправильное обращение с данными может повлечь серьезные последствия, поэтому важно принять все необходимые меры для обеспечения безопасности данных.

Основные угрозы безопасности баз данных и как им противостоять

В современном информационном мире базы данных играют центральную роль во многих организациях и предприятиях. Они содержат огромное количество ценной информации, включая персональные данные пользователей, финансовые данные и коммерческую информацию. Поэтому безопасность баз данных имеет решающее значение для защиты конфиденциальности и целостности данных. Но какие основные угрозы могут возникнуть и как им противостоять?

Одной из наиболее распространенных угроз является атака на базу данных с целью несанкционированного доступа к данным. Это может произойти через слабые места в системе авторизации и аутентификации, повреждение или компрометацию учетных данных пользователей, или использование несанкционированных методов доступа к базе данных. Для защиты от таких атак необходимо регулярно обновлять и изменять пароли доступа, использовать сильные методы аутентификации и установить дополнительные механизмы контроля доступа.

Другой распространенной угрозой является внедрение злонамеренного кода в базу данных. Это может быть вредоносное ПО, такое как вирусы, трояны или черви, которые используются для получения несанкционированного доступа или повреждения данных. Для защиты от этой угрозы необходимо использовать антивирусное ПО, регулярно обновлять систему и контролировать все внешние и внутренние источники кода, допускаемые к базе данных.

Кроме того, угрозой является утечка данных. Это может произойти из-за ошибок в системе защиты данных, уязвимостей в базе данных или утери учетных данных. Чтобы предотвратить такие утечки, необходимо регулярно обновлять и улучшать систему защиты данных, создавать резервные копии базы данных и проводить регулярные проверки на наличие уязвимостей.

Наконец, одной из основных угроз является физический доступ к серверу базы данных. Это может произойти через физическое вторжение в серверную комнату, кражу сервера или несанкционированный доступ к оборудованию. Чтобы защитить базу данных от таких угроз, необходимо обеспечить физическую безопасность серверной комнаты, использовать системы видеонаблюдения и контроля доступа, а также регулярно проверять работу источников питания и охлаждения.

Лучшие практики для защиты баз данных от внутренних угроз

Для обеспечения безопасности баз данных от внутренних угроз необходимо применять несколько ключевых практик:

- Ограничение доступа: Один из основных способов защиты баз данных от внутренних угроз – ограничение доступа к данным. Каждый пользователь должен иметь только необходимые права доступа, администраторы должны иметь строгие правила доступа и мониторинга.

- Логирование и аудит: Ведение подробных журналов доступа и аудита позволяет отслеживать действия пользователей и выявлять возможные нарушения безопасности. Журналы следует анализировать и проверять регулярно, чтобы своевременно выявлять и устранять внутренние угрозы.

- Шифрование данных: Шифрование данных в базе данных помогает защитить информацию от несанкционированного доступа. Важно использовать надежные алгоритмы шифрования, а также правильно управлять ключами шифрования.

- Обучение и осведомленность: Сотрудники, имеющие доступ к базе данных, должны быть обучены правилам безопасности и осведомлены о возможных внутренних угрозах. Регулярное обучение и напоминание о правилах безопасности помогут снизить риск возникновения внутренних угроз.

- Регулярный анализ базы данных: Регулярное обновление и анализ базы данных позволяет выявить неполадки и нарушения безопасности. Часто такие нарушения делаются незаметными, поэтому важно проводить регулярные проверки и отслеживать все изменения.

Роль авторизации и аутентификации в безопасном хранении данных

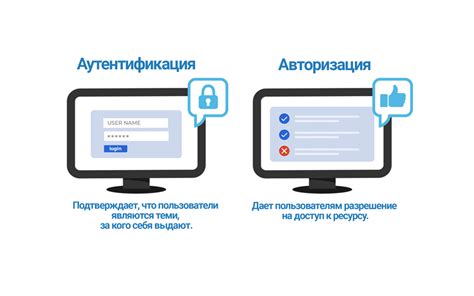

Аутентификация представляет собой процесс проверки личности пользователя или системы. Это позволяет убедиться, что пользователь действительно тот, за кого себя выдает, а система – доверенная. Аутентификация обычно осуществляется путем проверки учетных данных, таких как логин и пароль, или с использованием биометрических данных, таких как отпечаток пальца или распознавание лица.

Авторизация, с другой стороны, регулирует доступ пользователя к определенным ресурсам или функциям системы, основываясь на их идентификации и уровне привилегий. После успешной аутентификации данные пользователя проверяются на доступность к запрашиваемым данным или операциям. Если у пользователя есть необходимые разрешения, он получает доступ, иначе ему будет отказано в доступе.

Использование комбинации авторизации и аутентификации имеет ряд преимуществ при сохранении данных. Прежде всего, это повышает защиту информации, так как только уполномоченные пользователи получают доступ к базе данных. Кроме того, авторизация и аутентификация позволяют отслеживать и контролировать действия пользователей, что помогает в обнаружении и предотвращении вредоносных или несанкционированных активностей.

Существуют различные механизмы и протоколы для реализации авторизации и аутентификации, такие как OAuth, OpenID и SAML. Использование этих стандартов помогает обеспечить безопасность данных и упростить процесс их хранения. Кроме того, важно обновлять и усиливать механизмы авторизации и аутентификации в соответствии с современными угрозами безопасности и развитием технологий.

Резервное копирование и восстановление: почему они необходимы для надежности

Сущность резервного копирования заключается в создании точной копии базы данных и ее хранении в отдельном, надежном месте. Это может быть как физический носитель, такой как внешний жесткий диск или специализированное облачное хранилище. Восстановление данных, в свою очередь, позволяет вернуть базу данных к предыдущему состоянию, сохраняя ее полноту и целостность.

Для обеспечения надежности процесс резервного копирования должен быть регулярным и автоматизированным. Ручное создание копий может быть ошибочным и времязатратным процессом, поэтому желательно использовать специализированные программные решения, которые могут автоматически создавать резервные копии с определенной периодичностью.

Важный аспект резервного копирования - хранение копий в отдельном месте. Это позволяет защитить данные от возможного повреждения в случае физического уничтожения основной базы данных. Копии могут храниться на удаленных серверах, архивных носителях или в специально созданных хранилищах данных.

Резервное копирование и восстановление - неотъемлемая часть надежного безопасного сохранения базы данных. Они обеспечивают сохранность данных в любых ситуациях и давят уверенность в их восстановлении. Необходимо разработать и регулярно обновлять стратегию резервного копирования, чтобы минимизировать риски потери данных и обеспечить стабильность работы системы.

Шифрование данных: методы и преимущества

- Симметричное шифрование: данный метод использует один ключ для шифрования и дешифрования информации. Преимущество этого метода – его простота и скорость. Однако, у него есть и недостаток – необходимость передачи ключа между отправителем и получателем передачи информации.

- Асимметричное шифрование: здесь применяется пара ключей – открытый и закрытый. Открытый ключ используется для шифрования информации, а закрытый – для ее дешифрования. Преимущество этого метода – отсутствие необходимости передавать закрытый ключ между отправителем и получателем.

- Хэширование данных: данный метод использует алгоритм хеширования для преобразования информации в уникальную строку фиксированной длины. Преимущество этого метода – его скорость и возможность быстрого сравнения хэш-значений для проверки целостности данных.

Шифрование данных имеет множество преимуществ:

- Конфиденциальность: шифрование позволяет защитить информацию от несанкционированного доступа, что особенно важно при хранении баз данных с чувствительными данными пользователей.

- Интегритет данных: использование шифрования позволяет обеспечить целостность данных, так как любые изменения в зашифрованной информации автоматически приведут к изменению ее расшифрованного вида.

- Аутентификация: шифрование может использоваться для проверки подлинности отправителя и получателя информации, предотвращая возможность подмены данных.

- Защита от изменений: шифрование обеспечивает защиту от несанкционированного изменения информации, что особенно важно при передаче данных между серверами и клиентами.

Управление доступом: как предотвратить несанкционированный доступ к базе данных

Во-первых, необходимо создать строгую политику доступа к базе данных. Определите роли пользователей и назначьте им соответствующие права доступа. Важно учесть принцип наименьших привилегий - пользователи должны иметь только те права, которые необходимы для выполнения их задач. Ограничение доступа к базе данных только на чтение для некоторых пользователей также может повысить безопасность.

Во-вторых, следует использовать сильные пароли. Убедитесь, что пароли для доступа к базе данных являются уникальными, сложными и регулярно меняются. Также рассмотрите возможность использования двухфакторной аутентификации, чтобы повысить безопасность входа в систему.

Третий важный аспект - это контроль доступа. Регулярно проверяйте права доступа пользователей к базе данных и отслеживайте попытки несанкционированного доступа. Используйте журналирование доступа и мониторинг активности пользователей для быстрого выявления подозрительной активности.

Наконец, регулярно обновляйте систему управления базой данных и другие компоненты приложения. Производите патчи, установку обновлений и исправление уязвимостей, чтобы предотвратить эксплойты и злоумышленнические атаки.

Управление доступом к базе данных - это непрерывный процесс, требующий постоянного мониторинга и анализа уровня безопасности. Реализация эффективных мер и строгая политика доступа помогут предотвратить несанкционированный доступ к базе данных и обеспечить ее безопасное хранение.