Интернет и цифровые технологии стали неотъемлемой частью нашей жизни и вместе с тем появились новые проблемы в области безопасности данных. Одной из них является несанкционированный доступ к изображениям. Защита изображений от кражи и неправомерного использования стала особенно актуальной для фотографов, художников и других творческих профессионалов, чьи произведения могут быть украдены и несанкционированно использованы. В этой статье рассмотрим лучшие методы и технологии защиты изображений от несанкционированного доступа.

Водяные знаки являются одним из наиболее распространенных и эффективных способов защиты изображений. При помощи водяного знака на изображение наносится логотип или подпись автора. Таким образом, даже если изображение будет украдено, оно всегда будет содержать информацию об авторстве. Водяные знаки могут быть нанесены как видимым, так и невидимым способом.

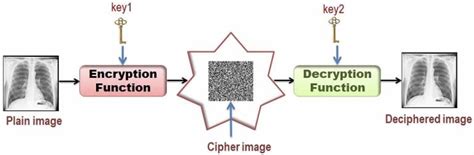

Шифрование изображений является одним из самых надежных способов защиты от несанкционированного доступа. При помощи специальных алгоритмов и ключей изображение преобразуется в непонятный набор символов. Для просмотра изображения пользователю необходимо расшифровать его с помощью правильного ключа. Этот метод шифрования обеспечивает высокую степень безопасности и защищает изображение от несанкционированного доступа.

Использование водяных знаков для защиты изображений

Основная концепция водяных знаков заключается в том, чтобы разместить некую информацию на изображении таким образом, чтобы она не мешала восприятию изображения, но при этом была достаточно заметна, чтобы предотвратить его несанкционированное использование.

Существует несколько типов водяных знаков, которые могут быть использованы для защиты изображений:

Тип водяного знака | Преимущества | Недостатки |

Прозрачный водяной знак | - Не мешает восприятию изображения - Трудно обнаружить и удалить | - Может быть легко замазан или удален - Может негативно влиять на качество изображения |

Невидимый водяной знак | - Абсолютно незаметен на изображении - Трудно обнаружить и удалить | - Требуется специальное программное обеспечение для его просмотра - Некоторые методы удаления водяных знаков могут снизить качество изображения |

Успешное использование водяных знаков для защиты изображений требует правильного выбора типа водяного знака в зависимости от конкретных потребностей и требований.

Важно отметить, что водяные знаки не являются абсолютным средством защиты, но они значительно повышают сложность несанкционированного использования изображений. Кроме использования водяных знаков, также рекомендуется применять другие методы защиты, такие как шифрование, ограничения доступа и контроль целостности данных.

В итоге, использование водяных знаков является надежным и эффективным способом защиты изображений от несанкционированного доступа и использования. Они помогают предотвратить кражу и распространение изображений, сохраняя их авторское право и целостность.

Способы встраивания логотипа в изображение

Водяные знакиВодяные знаки - это небольшие прозрачные изображения или текст, которые наносятся поверх основного изображения. Они обычно имеют низкую прозрачность, чтобы не привлекать слишком много внимания и не портить внешний вид изображения. | Скрытые вставкиСкрытые вставки - это способ вставить логотип в изображение, используя алгоритмы обработки изображений. Логотип может быть встроен в изображение с использованием техники, которая делает его практически незаметным для человеческого глаза, но всё еще оставляет цифровые следы, которые можно обнаружить с помощью специальных программ и алгоритмов. |

Прозрачные наложенияПрозрачные наложения - это способ встраивания логотипа в изображение, при котором логотип наложен на изображение с использованием прозрачного фона. Это позволяет сохранить внешний вид изображения, одновременно защищая его от несанкционированного использования. | Отрисовка логотипа как текстурыЕще один способ встраивания логотипа в изображение - отрисовка его как текстуры. В этом случае, логотип рассматривается как текстура, которая наложена на изображение. Это позволяет контролировать положение и прозрачность логотипа, а также применять различные эффекты к изображению без изменения самого логотипа. |

Каждый из этих способов имеет свои преимущества и может быть применен в зависимости от требований и ограничений конкретного случая. Важно выбрать наиболее подходящий способ встраивания логотипа в изображение, чтобы обеспечить максимальную защиту и сохранить внешний вид изображения.

Техники для создания непрозрачного водяного знака

Для создания непрозрачного водяного знака можно использовать следующие техники:

1. Прозрачность: | При создании водяного знака следует использовать черные или темные цвета, чтобы обеспечить его непрозрачность. При этом, с помощью технологии прозрачности, можно осветлять или затемнять изображение в зависимости от необходимых эффектов. |

2. Размещение: | Оптимальным местом размещения непрозрачного водяного знака является центр изображения или его углы. Однако, можно использовать и другие варианты размещения, в зависимости от особенностей конкретного изображения и требований к водяному знаку. |

3. Текст или логотип: | Одним из самых часто используемых вариантов водяных знаков является добавление текста или логотипа на изображение. В этом случае, следует выбирать шрифты и стили, которые не только не искажают изображение, но и сложно подделать. |

Важно отметить, что создание непрозрачного водяного знака требует балансирования эстетических и безопасных аспектов. С одной стороны, водяной знак должен быть заметным и неудаляемым, а с другой - не перекрывать слишком большую часть изображения или искажать его восприятие.

Выбор оптимальной техники для создания непрозрачного водяного знака зависит от специфики используемых программ и прикладных задач. Рекомендуется проводить тестирование различных вариантов и адаптировать техники к частным случаям, чтобы достичь наилучшего результата.

Применение алгоритмов шифрования для обеспечения безопасности изображений

Алгоритмы шифрования позволяют защитить изображения от несанкционированного доступа, путем преобразования их содержимого в непонятный для посторонних вид. Применение алгоритмов шифрования позволяет сохранить конфиденциальность изображений, а также предотвратить их кражу или изменение.

Одним из популярных алгоритмов шифрования является AES (Advanced Encryption Standard). Он использует симметричные ключи для защиты данных и обеспечивает высокий уровень безопасности. Для шифрования и дешифрования изображений с помощью AES необходимо знать ключ, что делает их недоступными для посторонних.

Кроме того, существуют и другие алгоритмы шифрования, такие как RSA (Rivest-Shamir-Adleman) и Blowfish, которые также могут быть использованы для обеспечения безопасности изображений. Эти алгоритмы предоставляют высокий уровень защиты и широко применяются в различных отраслях, в том числе и в области защиты изображений.

Применение алгоритмов шифрования для обеспечения безопасности изображений имеет ряд преимуществ. Во-первых, оно позволяет предотвратить несанкционированный доступ к изображениям и сохранить их конфиденциальность. Во-вторых, использование таких алгоритмов обеспечивает защиту от кражи или изменения изображений. И, наконец, алгоритмы шифрования обеспечивают надежность и безопасность в обработке и передаче изображений.

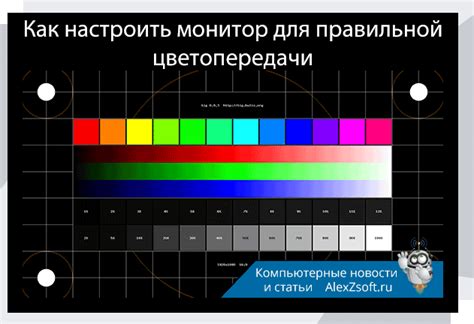

Шифрование цветового канала изображения

При шифровании цветового канала, каждое значение пикселя заменяется на новое значение с использованием некоторого алгоритма шифрования. Таким образом, изменяется цвет каждого пикселя изображения, что делает его непонятным для обычного просмотра.

Для получения доступа к зашифрованному изображению необходимо знать ключ шифрования, который использовался при его шифровании. Таким образом, шифрование цветового канала обеспечивает надежную защиту изображений от несанкционированного доступа, поскольку без знания ключа расшифровать изображение практически невозможно.

Однако, важно помнить, что шифрование цветового канала может привести к потере деталей и качества изображения. Поэтому при выборе метода защиты изображений необходимо учитывать баланс между уровнем защиты и качеством представления изображения.

Методы стеганографии

1. Замена наименее значащих бит. Данный метод заключается в том, чтобы заменять наименее значащие биты цветов пикселей изображения на биты сообщения. При этом изменения цветовых значений не заметны визуально, но сообщение успешно скрыто в изображении.

2. Использование алгоритмов сжатия. Этот метод заключается в том, что изображение сжимается с использованием алгоритма сжатия, который находит и удаляет некоторые лишние данные из изображения. Далее, в освободившееся пространство внедряется сообщение.

3. Использование преобразования ДКП. ДКП (дискретное косинусное преобразование) применяется для представления изображения в новом базисе. В данном методе сообщение встраивается в высокочастотные коэффициенты преобразования, которые визуально не заметны на изображении.

4. Использование алгоритмов распределения ошибок. Данный метод заключается в том, что сообщение представляется в виде последовательности промежуточных чисел, которые встраиваются в пиксели изображения. При восстановлении сообщения, ошибки распределены таким образом, что они незаметны визуально.

Таблица 1. Преимущества и недостатки методов стеганографии

| Метод | Преимущества | Недостатки |

|---|---|---|

| Замена наименее значащих бит | Простота реализации, низкая стоимость | Малая емкость, подверженность атакам |

| Использование алгоритмов сжатия | Высокая емкость, устойчивость к атакам | Сложность реализации, высокая стоимость |

| Использование преобразования ДКП | Невидимость изменений на изображении | Малая емкость, сложность реализации |

| Использование алгоритмов распределения ошибок | Высокая стойкость к атакам, высокая емкость | Сложность реализации, высокая стоимость |

С использованием данных методов стеганографии можно достичь высокой степени защиты изображений от несанкционированного доступа и эффективно скрыть конфиденциальную информацию. Однако, для выбора конкретного метода стеганографии необходимо учитывать требования к емкости, вычислительную сложность и стойкость к атакам.

Разработка методов искусственного интеллекта для защиты изображений

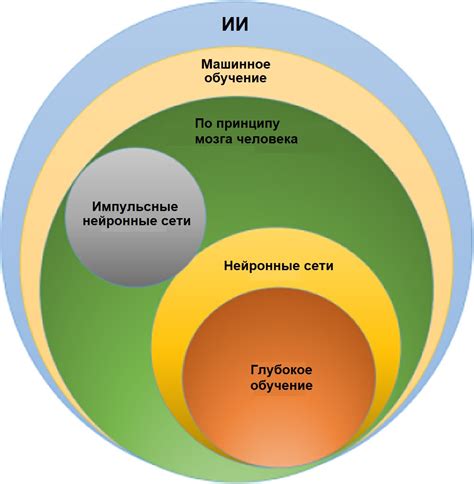

Основная идея заключается в том, чтобы научить компьютер классифицировать изображения и определять, является ли доступ к ним санкционированным или нет. Для этого используются различные методы машинного обучения, такие как нейронные сети, глубокое обучение и алгоритмы распознавания образов.

Одним из известных подходов является использование моделей глубокого обучения для обнаружения и распознавания объектов или лиц на изображениях. Такие модели могут автоматически обнаруживать и классифицировать содержимое изображений на основе обучения на больших наборах размеченных данных.

Другим подходом является применение алгоритмов шифрования для защиты изображений. Это позволяет предотвратить несанкционированный доступ к изображению путем кодирования его содержимого. Для расшифровки изображения требуется знание специального ключа, который предоставляется только авторизованным пользователям.

Искусственный интеллект также может быть использован для анализа метаданных изображений. Метаданные содержат информацию о том, когда и как было создано изображение, какие камеры или программное обеспечение использовалось и т. д. Анализ этих данных может помочь выявить подозрительные или несанкционированные изменения в изображении.

Методы искусственного интеллекта для защиты изображений являются эффективным инструментом для борьбы с несанкционированным доступом и повышения уровня безопасности информации. Развитие и усовершенствование таких методов является важной задачей для современных исследователей и специалистов в области кибербезопасности.

Анализ текстур и форм в изображении

Алгоритм анализа текстур может быть использован для создания уникальных "отпечатков" изображений, которые позволяют их идентифицировать даже после манипуляций с файлом. Для этого алгоритм выделяет особенности текстуры на изображении, такие как частота, ориентация и шаблоны, и создает уникальный код, который можно использовать для проверки подлинности изображения.

Анализ форм в изображении также может быть использован для определения подлинности и защиты изображений от несанкционированного доступа. Этот метод основан на математическом анализе геометрических свойств объектов на изображении. Алгоритмы анализа форм могут определить размеры, пропорции и контуры объектов, а также их относительное расположение на изображении. Эта информация может быть использована для создания уникальной цифровой подписи изображения, которая может быть проверена для подтверждения подлинности.

Использование анализа текстур и форм является важным шагом в разработке систем защиты изображений. Эти методы позволяют повысить уровень безопасности и предотвратить несанкционированный доступ к ценным графическим данным.

Машинное обучение для распознавания и удаления несанкционированных элементов

С ростом доступности и использования различных онлайн-платформ и социальных сетей, несанкционированное использование изображений становится все более распространенным. Это может стать проблемой для фотографов, дизайнеров и других лиц, чья интеллектуальная собственность находится в опасности.

Машинное обучение предлагает эффективный и прогрессивный подход к защите изображений от несанкционированного доступа. С помощью алгоритмов машинного обучения, таких как нейронные сети и глубокое обучение, разработчики исследуют и создают модели, способные распознавать и удалять несанкционированные элементы на изображениях.

Одной из распространенных методик машинного обучения для распознавания несанкционированных элементов является обучение модели на большом наборе изображений, размеченных специалистами. Алгоритмы машинного обучения анализируют этот набор и извлекают ключевые признаки и шаблоны, помогающие идентифицировать несанкционированные элементы.

Помимо обнаружения, машинное обучение может также использоваться для удаления несанкционированных элементов из изображений. Например, модель может быть обучена на изображениях без наличия несанкционированных элементов и использована для предсказания, какие части изображения несоответствуют шаблону. Затем алгоритмы машинного обучения могут сгладить или заменить эти области, чтобы вернуть изображению его оригинальный вид.

Использование машинного обучения для распознавания и удаления несанкционированных элементов позволяет эффективно защищать интеллектуальную собственность и сохранять конфиденциальность изображений. Однако, необходимо помнить, что эти технологии не являются идеальными и могут иметь некоторые ограничения, особенно когда речь идет о новых и сложных типах несанкционированных элементов.

В целом, машинное обучение предоставляет мощный инструмент для защиты изображений от несанкционированного доступа. Продолжение исследований и разработка новых алгоритмов машинного обучения позволят улучшить эффективность и надежность этих методов в борьбе с несанкционированным использованием изображений.

Применение цифровых подписей для обеспечения целостности изображений

Для обеспечения целостности изображений цифровая подпись генерируется на основе хэш-функции. Хэш-функция преобразует исходное изображение в набор символов фиксированной длины. Этот набор символов, называемый хэш-кодом, является уникальным для каждого изображения.

Создание цифровой подписи включает в себя два основных шага. Во-первых, хэш-код генерируется для изображения с использованием хэш-функции. Во-вторых, сгенерированный хэш-код подписывается с использованием закрытого ключа отправителя. Полученная цифровая подпись прикрепляется к изображению.

Однако, чтобы использовать цифровую подпись для проверки целостности изображения, необходимо иметь доступ к открытому ключу отправителя. Открытый ключ отправителя используется для проверки подлинности цифровой подписи с помощью верификации цифровой подписи. Если хэш-код, полученный из изображения, соответствует хэш-коду, указанному в цифровой подписи, это означает, что изображение не было изменено после создания цифровой подписи.

Применение цифровых подписей для обеспечения целостности изображений позволяет предотвратить несанкционированное изменение или модификацию изображения. Такой метод защиты особенно полезен при передаче и хранении ценных или конфиденциальных изображений, таких как медицинские снимки или юридические документы.

Важно отметить, что использование цифровых подписей для обеспечения целостности изображений не предотвращает несанкционированное копирование или распространение изображений. Цифровая подпись гарантирует только целостность и подлинность изображений, не влияя на их доступность или использование.