Checkpoint (контрольная точка) - это технология, которая широко используется в компьютерных системах для обеспечения сохранности и целостности данных. Контрольная точка является маркером во времени, который определяет состояние системы в определенный момент времени.

Основной принцип работы Checkpoint заключается в сохранении текущего состояния системы, что позволяет восстановить ее в случае сбоя или ошибки. Каждый раз, когда происходит изменение в системе, создается новая контрольная точка, которая содержит информацию о состоянии всех важных ресурсов и процессов.

Механизм работы Checkpoint включает в себя несколько этапов. Сначала происходит выделение памяти для хранения информации о состоянии системы. Затем процесс сохраняет текущее состояние в выделенную память, включая значения регистров, указателей, содержимое памяти и другие важные данные.

После сохранения состояния системы Checkpoint создает маркер, который указывает на данный момент времени. Далее эта информация может быть использована для восстановления системы в случае необходимости. При восстановлении системы, контрольная точка заменяет текущее состояние системы сохраненным состоянием, что позволяет вернуть систему к тому же состоянию, которое было на момент создания контрольной точки.

Принципы работы Checkpoint

Основные принципы работы Checkpoint включают:

- Обнаружение угроз: Checkpoint использует различные методы обнаружения угроз, такие как анализ сетевого трафика, сканирование уязвимостей и использование сигнатур для идентификации известных вредоносных программ.

- Предотвращение угроз: После обнаружения угроз Checkpoint принимает меры по предотвращению их распространения и нанесения вреда сети или системе. Это может включать блокировку определенных типов трафика или запрет доступа к уязвимым участкам системы.

- Мониторинг сетевых активностей: Checkpoint постоянно мониторирует сетевую активность для выявления необычного поведения или подозрительных действий. Это включает в себя анализ лог файлов, отслеживание попыток несанкционированного доступа и другие методы мониторинга.

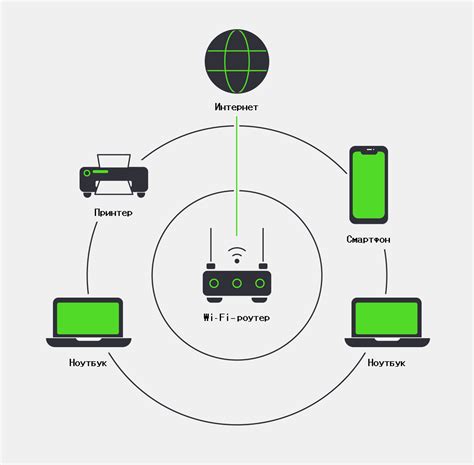

- Централизованное управление и контроль: Checkpoint позволяет централизованно управлять и контролировать безопасность исходящей и входящей сетевой активности для всех подключенных к системе устройств. Это обеспечивает единообразные правила и политики безопасности для всей сети.

Сочетание этих принципов обеспечивает эффективную защиту от угроз и повышает общую безопасность организации.

Роль Checkpoint в слаженной работе системы

Checkpoint играет важную роль в обеспечении безопасности и слаженной работы системы. Он осуществляет мониторинг и контроль информационного обмена в сети, а также фильтрацию трафика на уровне приложений.

Основная цель работы Checkpoint - защита от вредоносных программ и несанкционированного доступа к данным. Он анализирует входящий и исходящий трафик, проверяя его на наличие угроз, и применяет соответствующие правила безопасности.

Checkpoint также может выполнять функции контроля доступа, блокировки определенных портов или протоколов, а также шифрования и аутентификации. Это позволяет ограничить доступ к определенным ресурсам, защитить конфиденциальную информацию и предотвратить атаки на систему.

В работе Checkpoint применяется также принцип "нулевого доверия" (Zero Trust), который предполагает проверку всех запросов даже от внутренних пользователей и устройств. Это повышает уровень безопасности, так как исключает возможность несанкционированного доступа и утечки данных.

В целом, роль Checkpoint в слаженной работе системы состоит в обеспечении безопасности, контроле и мониторинге информационного обмена. Он позволяет удерживать систему от вредоносных программ и несанкционированного доступа, обеспечивая надежную защиту информации и безопасность работы сети.

Основные механизмы работы Checkpoint

Когда пользователь отправляет запрос на веб-сайт, Checkpoint начинает процесс проверки наличия угроз и вредоносного кода. Основные механизмы работы Checkpoint включают в себя следующие этапы:

1. Анализ трафика. Checkpoint анализирует входящий и исходящий трафик для выявления подозрительной активности. Он анализирует заголовки запросов, тело запросов и ответы от сервера на предмет наличия потенциально вредоносных элементов.

2. Сравнение с базой данных угроз. Checkpoint сравнивает данные из запросов с базой данных угроз, которая регулярно обновляется и содержит информацию о последних известных угрозах. Если какие-либо элементы запроса совпадают с угрозами из базы данных, Checkpoint предпринимает соответствующие меры для блокировки доступа к сайту или предупреждения пользователя о возможной опасности.

3. Анализ поведения. Checkpoint анализирует поведение пользователя на веб-сайте, чтобы определить, является ли оно типичным для ботов или злоумышленников. Например, если Checkpoint обнаруживает активные и быстрые действия, которые не характерны для обычного пользователя, он может блокировать доступ или требовать дополнительную аутентификацию, чтобы убедиться в идентичности пользователя.

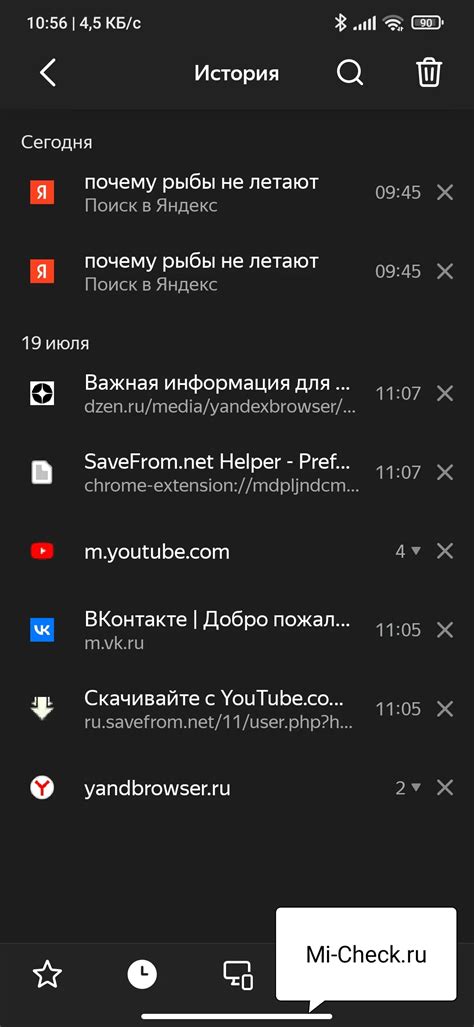

4. Оценка репутации и истории. Checkpoint анализирует репутацию и историю отправителя запросов, чтобы определить, является ли он надежным и доверенным источником. Если источник имеет плохую репутацию или ранее был связан с вредоносной активностью, Checkpoint может применить дополнительные меры безопасности, такие как ограничение доступа или блокировка запросов от этого источника.

В целом, Checkpoint использует комплексный подход к обеспечению безопасности веб-сайта, включающий в себя анализ трафика, сравнение с базой данных угроз, анализ поведения пользователей и оценку репутации и истории отправителей запросов.

Регистрация и распределение запросов в Checkpoint

При регистрации запроса пользователь отправляет свой запрос на Checkpoint, указывая необходимые параметры и желаемые результаты. Запрос проходит несколько этапов обработки, где осуществляется его проверка и анализ.

Первый этап включает в себя регистрацию запроса, где он записывается в базе данных Checkpoint и присваивается уникальный идентификатор. Далее запрос проходит этап контроля и авторизации, где проверяется, имеет ли пользователь право на выполнение данного запроса.

После прохождения контроля и авторизации запрос направляется на этап распределения. Здесь происходит определение ресурсов, которые могут выполнить данный запрос, и их нагрузки. Checkpoint использует алгоритмы распределения запросов, учитывая различные факторы, такие как текущая загрузка ресурсов и их доступность.

Результат распределения – определение конкретного ресурса, который будет обрабатывать запрос – записывается в базе данных Checkpoint, и клиенту отправляется информация о ресурсе, на котором будет выполнен запрос.

Таким образом, регистрация и распределение запросов в Checkpoint позволяют оптимизировать процесс обработки запросов пользователей, обеспечивая быстрое и эффективное выполнение операций на различных ресурсах.

Обработка данных и мониторинг в Checkpoint

Когда данные проходят через Checkpoint, они проходят через несколько этапов обработки. Сначала данные проходят через разные слои безопасности, где они анализируются на наличие потенциальной угрозы. Если обнаруживается угроза, то Checkpoint принимает необходимые меры для блокировки и предотвращения ее распространения.

После этой предварительной обработки данные могут быть отправлены на другие уровни безопасности, такие как фильтрация содержимого, аутентификация пользователей и контроль доступа. Эти уровни помогают обеспечить максимальную безопасность данных и предотвратить несанкционированный доступ.

Кроме того, Checkpoint также предоставляет мониторинг безопасности. Весь трафик, проходящий через систему, контролируется и анализируется. Если возникают проблемы или возникают подозрительные действия, система предупреждает администратора о возможных угрозах.

В результате этих механизмов обработки данных и мониторинга, Checkpoint обеспечивает высокую степень защиты информации и позволяет обнаруживать и предотвращать атаки в режиме реального времени. Это делает Checkpoint надежным решением для обеспечения безопасности сети и защиты данных.