Локальные сети – это отличный инструмент для организации соединения между компьютерами внутри определенного пространства. Однако, иногда в таких сетях могут возникать различные проблемы, например, петли. Петля – это ситуация, когда пакет данных зацикливается в сети и постоянно передается между двумя или более устройствами. В результате, сеть может замедлиться, а некоторые компьютеры могут быть недоступными. Чтобы найти и исправить петлю в локальной сети, мы можем использовать инструмент Wireshark.

Wireshark – это мощный сетевой анализатор, который позволяет просматривать и анализировать сетевой трафик. С помощью Wireshark мы можем захватить и проанализировать пакеты, которые передаются в сети. Это может быть полезно для обнаружения различных проблем с сетью, включая петли.

Как же использовать Wireshark для поиска петли в локальной сети? Во-первых, необходимо установить Wireshark на компьютер, который находится в той же сети, где возникла проблема. Далее, мы открываем Wireshark и выбираем нужный сетевой интерфейс для захвата пакетов. Затем, нам нужно запустить захват пакетов и начать мониторить сетевой трафик. При этом, нам следует обратить внимание на пакеты, которые повторяются или передаются между определенными устройствами.

Важность обнаружения петель в локальной сети

Одной из наиболее распространенных проблем, связанных с петлями, является возникновение broadcast-штормов. Когда пакет широковещательного сообщения попадает в петлю, он может многократно пересылаться между коммутаторами или маршрутизаторами, что приводит к значительному увеличению трафика в сети и перегрузке коммутационного оборудования.

Другие проблемы, связанные с петлями, – это зацикливание пакетов, что приводит к их бесконечному перемещению между портами коммутаторов или маршрутизаторов, и иногда к их потере. Это может сказаться на работе сетевых служб, вызвать нестабильную работу приложений и создать серьезные проблемы в области безопасности сети.

Обнаружение петель в локальной сети с помощью инструментов, таких как Wireshark, позволяет оперативно выявлять и исправлять проблемы сети, что помогает поддерживать высокую производительность, стабильность и безопасность сетевой инфраструктуры. Это позволяет сократить время и ресурсы, затрачиваемые на отладку и устранение проблем, а также повысить качество предоставляемых сетевых услуг.

Методы обнаружения петель в локальной сети

Петли в локальной сети могут привести к серьезным проблемам, таким как потеря пакетов, задержки в передаче данных и непредсказуемое поведение сети. Поэтому важно уметь обнаруживать и устранять петли в сети. Существуют несколько методов, которые помогут вам выполнить эту задачу:

Использование утилиты Wireshark

Wireshark - мощный инструмент для анализа сетевого трафика, который также может использоваться для обнаружения петель в локальной сети. С помощью Wireshark можно зафиксировать пакеты, передаваемые в сети, и проанализировать их маршруты. Если маршрут пакета включает повторяющиеся точки, это может быть признаком наличия петель в сети.

Проверка наличия дублированных MAC-адресов

Еще одним методом обнаружения петель в локальной сети является проверка наличия дублированных MAC-адресов. Устройства в сети должны иметь уникальный MAC-адрес, и если в сети есть несколько устройств с одинаковым MAC-адресом, это может указывать на наличие петель.

Использование технологии Spanning Tree Protocol (STP)

STP - это протокол, который использовался для предотвращения петель в локальной сети. Он позволяет определить и отключить ненужные порты, которые могут привести к образованию петель. С помощью STP можно настроить порты коммутаторов таким образом, чтобы они автоматически блокировались при обнаружении петель в сети.

Просмотр и анализ ARP-таблиц

ARP-таблицы содержат информацию о соответствии IP-адресов с MAC-адресами в локальной сети. Просмотр и анализ ARP-таблиц может помочь обнаружить аномалии, такие как наличие дублированных записей или несоответствие IP-адресов и MAC-адресов.

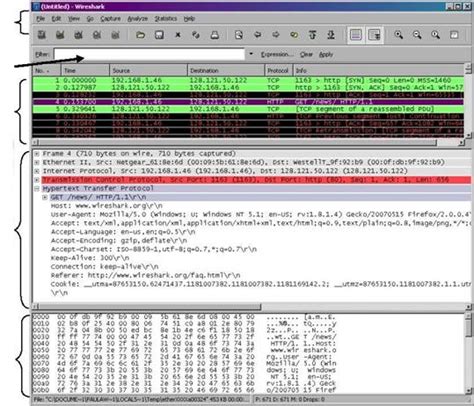

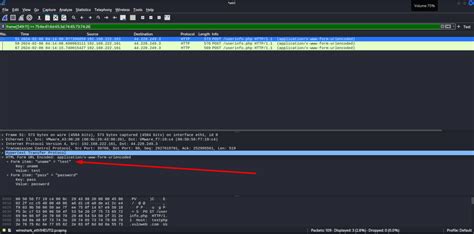

Анализ сетевого трафика с использованием Wireshark

Для начала анализа сетевого трафика с помощью Wireshark необходимо запустить программу и выбрать сетевой интерфейс, который будет служить источником данных. После выбора интерфейса, Wireshark начнет прослушивать сетевой трафик на данном интерфейсе и отображать полученные данные в реальном времени.

Пакеты сетевого трафика, полученные Wireshark, можно анализировать по различным параметрам, таким как источник, назначение, протокол, порт и другие. Программа позволяет применять фильтры, чтобы отобразить только те пакеты, которые соответствуют определенным условиям.

Возможности анализа сетевого трафика с помощью Wireshark включают:

- Анализ протоколов: Wireshark поддерживает различные протоколы, такие как TCP, UDP, HTTP, FTP и другие. Пользователь может просматривать и анализировать данные пакетов для каждого из этих протоколов.

- Отображение статистики: Wireshark предоставляет подробную статистику о сетевом трафике, включая количество пакетов, объем переданных данных, среднюю скорость передачи и другие параметры.

- Обнаружение проблем: анализ сетевого трафика с помощью Wireshark позволяет обнаруживать проблемы в работе сети, такие как узкие места, потери пакетов, задержки и другие неполадки. Это помогает улучшить производительность сети и устранить проблемы связи.

В целом, использование Wireshark для анализа сетевого трафика является мощным инструментом для администраторов сети и специалистов по безопасности, помогающим выявить и исправить проблемы в работе сети и обеспечить ее более эффективное управление.

Использование протокола Spanning Tree

Когда сеть имеет несколько путей, между коммутаторами может возникнуть множество петель, что может привести к видимым и невидимым проблемам на сети, таким как падение производительности и потеря пакетов. Протокол STP устраняет эти петли, блокируя определенные порты на коммутаторах и создавая единственный путь для передачи трафика.

Протокол STP использует алгоритм протокола конечного автомата, чтобы определить корневой коммутатор, который будет служить как точка начала строительства дерева. Затем он определяет самые короткие пути от корневого коммутатора до каждого коммутатора в сети, блокируя порты, которые находятся на пути с более длинными путями или создают петлю, и разрешая передачу через порты на коротких путях.

Протокол STP обеспечивает надежность и отказоустойчивость в локальной сети, предотвращая возникновение петель и гарантируя эффективную передачу трафика. Его использование позволяет создавать стабильные и надежные сети, которые способны эффективно работать даже в условиях высокой нагрузки.

Чтобы использовать протокол STP в сети, необходимо настроить его на каждом коммутаторе, а также настроить соответствующие параметры, такие как приоритет коммутатора и стоимость портов. Это обеспечит правильное функционирование протокола STP и предотвратит возникновение петель в сети.

Инструкция по использованию Wireshark для обнаружения петель в локальной сети

Шаг 1: Подготовка к анализу

Перед тем как приступить к обнаружению петель в локальной сети с помощью Wireshark, убедитесь, что у вас установлена последняя версия программы. Затем приступите к подключению к сети, в которой вы хотите провести анализ.

Шаг 2: Запуск Wireshark и настройка захвата трафика

Перейдите к запуску Wireshark и выберите сетевой интерфейс, который вы хотите проанализировать. Если вы не знаете, какой интерфейс выбрать, можно воспользоваться командной строкой и ввести команду "ipconfig" для просмотра доступных интерфейсов.

После выбора интерфейса нажмите на кнопку "Запустить захват" и Wireshark начнет записывать все пакеты, проходящие через выбранный интерфейс.

Шаг 3: Анализ захваченного трафика

После окончания захвата трафика откройте новое окно в Wireshark и найдите пакеты, связанные с вашей локальной сетью. Для этого можно использовать фильтр "ip.addr == ваш_адрес_сети" или "ip.src == ваш_адрес_сети