Вы, возможно, слышали о DMZ зоне, но может быть не знаете, что это такое и как ее создать. DMZ (англ. demilitarized zone) - это сетевая зона, которая разделяет внутреннюю и внешнюю сеть. Она служит для защиты внутренней сети от внешних угроз, ограничивая доступ к критическим системам и данным.

В этой статье мы предоставим вам подробное руководство по созданию DMZ зоны и инструкции по ее настройке. Для начала, вам понадобится физическое или виртуальное устройство, которое будет выполнять функции межсетевого экрана (англ. firewall) и маршрутизатора.

Первым шагом является создание физических или виртуальных интерфейсов для каждой сети. Каждый интерфейс должен быть настроен на определенную подсеть, например, внутреннюю сеть и внешнюю сеть. Затем, вам нужно настроить правила межсетевого экрана, чтобы ограничить доступ к критическим системам и данным внутренней сети.

Что такое DMZ зона и зачем она нужна

DMZ зона исполняет несколько функций:

- Защита от внешних атак: DMZ зона предоставляет защиту от извне направленных атак, таких как DDOS или взломы. Она действует как барьер между неизвестными устройствами из Интернета и внутренней сетью, включая серверы с ценными данными.

- Разделение зон безопасности: DMZ зона позволяет разделить устройства и сервисы сети на зоны безопасности. Внешняя зона предоставляет публичный доступ к общедоступным сервисам, таким как веб-серверы или почтовые серверы, в то время как внутренняя зона хранит конфиденциальные данные и высокоуровневые устройства.

- Упрощение мониторинга: DMZ зона облегчает мониторинг сетевой активности и обнаружение внешних угроз. При наличии контроля над взаимодействием между внешней и внутренней зонами, вы можете более эффективно обнаруживать и реагировать на компрометацию систем.

DMZ зона стала стандартной практикой в организациях, чтобы защитить их инфраструктуру и данные от угроз извне. Создание DMZ зоны предоставляет дополнительный уровень защиты и помогает обеспечить безопасность вашей сети.

Принципы работы и функции

Основная функция DMZ - защита внутренней сети от возможных атак извне. Она создает дополнительный уровень безопасности, предоставляя контроль и мониторинг трафика. Все пакеты, направленные в DMZ, проходят через брандмауэр, который может осуществлять фильтрацию и блокировку потенциально опасных или нежелательных соединений.

Принцип работы DMZ базируется на принципе разделения сетей и доступа. Серверы в DMZ имеют отдельный IP-адрес, который является публичным и доступным для всех пользователей в интернете. Однако, серверы внутри внутренней сети обычно имеют частный IP-адрес и доступны только для уполномоченных пользователей внутри сети.

DMZ также может иметь различные уровни безопасности, в зависимости от типа сервера. Например, веб-сервер может быть размещен в отдельной DMZ с ограниченным доступом к другим серверам, в то время как почтовый сервер может иметь более высокий уровень доступа для обработки электронной почты. Это позволяет настроить гибкую систему безопасности в соответствии с потребностями организации.

Использование DMZ зоны имеет несколько преимуществ. Во-первых, она позволяет сохранить конфиденциальность и безопасность внутренней сети, разделяя внешних пользователей и серверы. Во-вторых, DMZ обеспечивает высокую доступность и производительность для публичных сервисов, так как они работают в отдельной сети и не зависят от основной структуры сети.

| Преимущества | Недостатки |

|---|---|

| - Защита внутренней сети от атак | - Дополнительные затраты на оборудование и поддержку |

| - Гибкая настройка уровней безопасности | - Возможность блокировки легитимных соединений |

| - Сохранение конфиденциальности и безопасности | - Необходимость регулярного обновления и настройки |

| - Высокая доступность и производительность | - Ограниченная скорость передачи данных |

Как создать DMZ зону в сети

Вот пошаговое руководство о том, как создать DMZ зону в сети:

- Определите требования и цели. Прежде чем приступить к созданию DMZ зоны, определите, какие серверы и приложения вы планируете разместить в ней, а также какие меры безопасности будут применяться.

- Разработайте сетевую архитектуру. Спланируйте, какие сетевые устройства и коммутационное оборудование будут использоваться для создания DMZ зоны.

- Разделите сеть на зоны. Создайте виртуальные локальные сети (VLAN) или используйте физические сетевые сегменты, чтобы разделить сеть на зоны – внутреннюю сеть, DMZ зону и внешнюю сеть.

- Настройте межсетевой экран (firewall). Установите физический или виртуальный межсетевой экран, который будет контролировать трафик между внутренней сетью и DMZ зоной, а также между DMZ зоной и внешней сетью.

- Настройте правила фильтрации трафика. Определите правила фильтрации трафика, чтобы разрешить доступ из внешней сети только к определенным серверам и приложениям в DMZ зоне.

- Разверните сервера и приложения. Установите и настройте серверы и приложения в DMZ зоне согласно необходимым требованиям безопасности.

- Настройте мониторинг и журналирование. Настройте систему мониторинга и журналирования, чтобы следить за сетевым трафиком в DMZ зоне и быстро обнаруживать любые потенциальные угрозы безопасности.

- Регулярно обновляйте и поддерживайте DMZ зону. Проводите регулярное обновление серверов и приложений, применяйте патчи безопасности и выполняйте аудит безопасности, чтобы обеспечить эффективную защиту DMZ зоны.

Создание DMZ зоны в сети может представлять сложность и требовать определенных знаний в области сетевой безопасности. Поэтому рекомендуется проконсультироваться с профессионалами или обратиться к документации и руководствам, чтобы убедиться, что создание DMZ зоны будет выполнено правильно и безопасно.

Выбор самого безопасного места для DMZ

При выборе места для размещения DMZ следует учесть следующие факторы:

- Физическое расположение: DMZ должна быть размещена между внешней и внутренней сетями, идеально вне границы основной локальной сети (LAN). Это позволит минимизировать риск проникновения внешних атакующих внутрь локальной сети.

- Передача данных: DMZ должна быть разделена от внутренней сети с использованием отдельного маршрутизатора или коммутатора. Это позволит контролировать трафик между внутренней и внешней сетью и предотвратить несанкционированный доступ к важным ресурсам.

- Физическая безопасность: DMZ должна быть физически защищена от несанкционированного доступа. Лучшим вариантом является физическое разделение сегментов сети с использованием физических барьеров, таких как стойки для оборудования и ограждения.

- Защита от атак: DMZ должна быть защищена от различных типов атак, таких как DDoS-атаки, фишинг, внедрение злонамеренного кода и другие. Для этого рекомендуется использовать современные системы защиты, такие как брандмауэры, межсетевые экранные фильтры и системы обнаружения вторжений (IDS).

- Мониторинг и анализ: DMZ должна быть постоянно мониторима и анализирума для выявления подозрительной активности и атак. Для этого рекомендуется использовать специальные системы мониторинга и анализа трафика.

Выбор самого безопасного места для DMZ является критически важным аспектом обеспечения безопасности сети. Правильное размещение DMZ позволяет минимизировать уязвимости и риски, связанные с внешними угрозами, и обеспечивает защиту внутренних ресурсов от несанкционированного доступа.

Выбор аппаратных компонентов

При создании DMZ зоны требуется тщательно подобрать аппаратные компоненты, которые будут использоваться в ее конфигурации. Это важный шаг, поскольку неправильный выбор компонентов может привести к небезопасности или неполадкам в работе сети. В данном разделе рассмотрим основные факторы, которые следует учесть при выборе аппаратных компонентов для DMZ зоны.

1. Брэнд и надежность. При выборе компонентов для DMZ зоны рекомендуется отдать предпочтение известным и проверенным производителям, таким как Cisco, Juniper, Fortinet и др. Это связано с тем, что такие компании имеют хорошую репутацию в области сетевой безопасности и обеспечивают надежную работу своих устройств.

2. Пропускная способность. Обратите внимание на пропускную способность аппаратных компонентов, таких как маршрутизаторы, брандмауэры и коммутаторы. Она должна быть достаточной для обеспечения плавной работы сети и передачи большого объема данных.

3. Функциональность. Убедитесь, что выбранные компоненты обладают необходимыми функциями для создания DMZ зоны. Например, вам может понадобиться брандмауэр с возможностью установки правил фильтрации трафика или коммутатор с поддержкой VLAN.

4. Безопасность. Проверьте, какие механизмы безопасности предлагают компоненты. Например, некоторые брандмауэры могут обнаруживать и блокировать атаки на сеть, а коммутаторы могут предоставлять средства защиты от атак внутри сети.

5. Масштабируемость. Решение, которое вы выбираете, должно быть масштабируемым, то есть способным работать в различных масштабах сети. Это позволит вам легко расширять или изменять конфигурацию DMZ зоны при необходимости.

Учитывая все вышеперечисленные факторы, основной принцип выбора аппаратных компонентов для DMZ зоны состоит в тщательном анализе потребностей вашей сети и поиске оптимального соотношения между стоимостью и функциональностью.

Настройка сетевых устройств

- Перед началом настройки убедитесь, что у вас есть все необходимые сетевые устройства: маршрутизаторы, коммутаторы и файрволы.

- Подключите все сетевые устройства к соответствующим портам и проводам.

- Включите сетевые устройства и убедитесь, что они успешно загрузились.

- Настройте IP-адреса для каждого сетевого устройства в соответствии с вашей сетевой инфраструктурой. Убедитесь, что IP-адреса находятся в одной подсети.

- Установите маску подсети для каждого сетевого устройства. Маска должна соответствовать вашей сетевой инфраструктуре.

- Настройте маршрутизацию между сетевыми устройствами. Установите маршруты, чтобы сетевые устройства могли обмениваться данными.

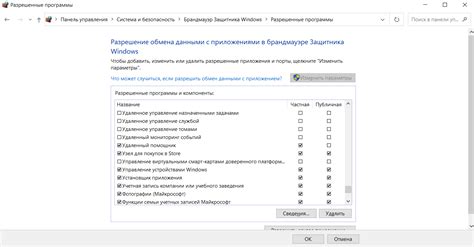

- Настройте правила безопасности и файрволлы на каждом сетевом устройстве. Убедитесь, что только необходимый трафик пропускается через DMZ зону.

- Протестируйте соединение между сетевыми устройствами, чтобы убедиться, что все настройки работают корректно.

После завершения настройки сетевых устройств вы будете готовы создать DMZ зону и использовать ее для защиты ваших внутренних сетей от внешних угроз.

Руководство по настройке брандмауэра

Шаг 1: Определите требования вашей сети и ресурсы, которые вы хотите защитить. Это поможет вам выбрать подходящий брандмауэр для вашей DMZ зоны.

Шаг 2: Установите брандмауэр в вашей сети, подключив его к маршрутизатору и настраив его параметры согласно требованиям вашей сети.

Шаг 3: Проанализируйте возможные угрозы и определите правила для вашего брандмауэра. Укажите, какие типы трафика нужно блокировать или разрешить.

Шаг 4: Настройте правила брандмауэра, указав порты и протоколы, которые необходимо разрешить или блокировать для каждого входящего и исходящего соединения.

Шаг 5: Проверьте работу брандмауэра, отправив различные типы трафика через него и убедитесь, что правила брандмауэра работают правильно.

Шаг 6: Периодически обновляйте и проверяйте свои правила брандмауэра, чтобы адаптировать их к новым угрозам и изменениям в сети.

Шаг 7: Регулярно мониторьте журналы и предупреждения вашего брандмауэра, чтобы реагировать на потенциальные проблемы или атаки в вашей сети.

Убедитесь, что вы следуете инструкциям производителя вашего брандмауэра и соблюдаете лучшие практики безопасности при настройке и использовании брандмауэров в вашей DMZ зоне.