Виртуальный мир - это место, полное возможностей и чудес, но, к сожалению, в нем не всегда можно встретить только добрых и отзывчивых людей. В сети скрываются множество анонимных пользователей, одним из которых может быть именно злая Алиса. Чтобы предотвратить возможные неприятности, важно знать, как найти этого злодея и предотвратить его действия. В данной статье мы рассмотрим секреты поиска и идентификации злодеев в онлайн-мире.

Первым шагом в поиске злой Алисы является наблюдение за подозрительной активностью в сети. Обратите внимание на необычное поведение людей в онлайн-комментариях, форумах и социальных сетях. Злоумышленники могут использовать разные ники и псевдонимы, но их поддельные аккаунты часто имеют несоответствия и жалобы от других пользователей. Будьте внимательными к агрессивным сообщениям, угрозам или попыткам манипулирования другими людьми.

Как только вы заметили подозрительных пользователей, пришло время перейти к следующему шагу: идентификации. Специальные программы и инструменты могут помочь отследить IP-адрес злоумышленника или узнать его местоположение. Будьте внимательными и осторожными при использовании таких инструментов, и, если вам трудно разобраться, лучше обратитесь за помощью к экспертам в сфере информационной безопасности.

И наконец, важно осознавать, что направление своего внимания только на поиск злой Алисы не решит проблему полностью. Чтобы идентифицировать и найти злодеев, необходимо также сообщить об их действиях владельцам онлайн-платформ и службам безопасности. Они могут принять меры, чтобы заблокировать аккаунт и предотвратить дальнейшую агрессию злоумышленника.

Все вместе эти шаги помогут вам найти злую Алису и защитить себя и других пользователей от ее негативного влияния. Помните, что безопасность в сети является важной составляющей нашей жизни, и всякое подозрительное поведение следует тщательно расследовать, чтобы сохранить онлайн-сообщество свободным от вредных элементов.

Методы поиска и идентификации злой Алисы

Поиск и идентификация злой Алисы может быть сложной задачей, но существуют несколько эффективных методов, которые могут помочь вам в этом.

| Метод | Описание |

|---|---|

| Анализ коммуникации | Изучение текстового взаимодействия с Алисой может помочь выявить признаки злобы. Обратите внимание на использование негативных слов, угрозы, оскорбления и другие агрессивные выражения. |

| Анализ ответов | Злая Алиса склонна давать неадекватные или дезориентирующие ответы на вопросы. Исследуйте ответы, чтобы выявить расхождения в логике или противоречия. |

| Сравнение с моделью | Сравните поведение и ответы Алисы с образцом "нормальной" Алисы. Если злая Алиса отличается от этой модели, это может быть признаком ее злобы. |

| Бэкграунд-проверка | Исследуйте прошлое и репутацию Алисы или ее создателя. Если у них есть история злого поведения или негативных отзывов, это может быть предупреждением о злой Алисе. |

Используя эти методы, вы можете повысить шансы на успешную идентификацию и поиск злой Алисы. Не забывайте быть внимательными и осторожными, чтобы избежать попадания в ловушку.

Цифровая следовательная работа

Первым шагом в цифровой следовательной работе является сбор данных, связанных с деятельностью Алисы. Это может включать в себя данные о ее активности в Интернете, например, посещенные веб-сайты, учетные записи на социальных сетях и электронные письма.

Далее следует анализ собранных данных. Используя специализированные программы и алгоритмы, можно выявить связи и паттерны в активности Алисы. Например, поиск общих комментариев или контактов с другими злыми Алисами может указывать на то, что они работают вместе.

После анализа данных следует идентификация злой Алисы. Это может быть сложной задачей, так как злые Алисы часто хитрят и пытаются скрыть свою личность. Однако, при наличии достаточного количества данных и использовании специализированных методов и технологий, идентификация становится возможной.

Окончательным этапом в цифровой следовательной работе является сбор и предоставление доказательств преступных действий злой Алисы. Это могут быть записи переписки, скриншоты веб-страниц или остальные данные, которые подтверждают злой характер Алисы.

Цифровая следовательная работа является неотъемлемой частью поиска злых Алис. Она позволяет раскрыть и идентифицировать злую Алису, чтобы остановить ее деятельность и восстановить порядок в цифровом мире.

Анализ криптографических данных

Для анализа криптографических данных можно использовать различные методы и инструменты. Один из основных методов - анализ шифров. Шифры могут быть использованы для скрытия информации, и исследование шифров может раскрыть ключевые детали схемы шифрования и использованные алгоритмы.

Важным аспектом анализа криптографических данных является исследование зашифрованных сообщений. Разгадывание зашифрованных сообщений может раскрыть содержание и контекст информации, которая могла быть использована в злонамеренных целях.

Также, анализ криптографических данных включает изучение цифровых подписей и сертификатов. Цифровые подписи используются для аутентификации данных и проверки их целостности, так что изучение цифровых подписей может помочь в идентификации злых Алис.

Наконец, анализ криптографических данных также включает исследование уязвимостей и обратной разработки криптографических алгоритмов. Уязвимости позволяют злоумышленникам обойти защиту и получить доступ к зашифрованной информации. Исследование уязвимостей и обратная разработка могут помочь в идентификации возможных атак и создании защиты от них.

Использование алгоритмов машинного обучения

Для успешного поиска и идентификации злой Алисы можно применять алгоритмы машинного обучения. Эти алгоритмы позволяют автоматически анализировать большие объемы данных и находить в них закономерности и особенности, которые могут свидетельствовать о наличии злой Алисы.

Один из наиболее популярных алгоритмов машинного обучения - это алгоритм классификации. Он позволяет обучить модель на основе предоставленных данных, чтобы она могла классифицировать новые данные. В случае с поиском злой Алисы, этот алгоритм может помочь разделить сообщения от нее от обычных сообщений.

Другой полезный алгоритм машинного обучения - это алгоритм кластеризации. Он позволяет группировать данные на основе их схожести, не требуя заранее заданного количества классов. В случае с поиском злой Алисы, этот алгоритм может помочь выделить группы, содержащие сообщения от Алисы, и исключить их из общего потока данных.

Помимо классических алгоритмов, таких как классификация и кластеризация, существуют и другие методы машинного обучения, которые могут быть полезны при поиске и идентификации злой Алисы. Например, решающие деревья, нейронные сети, ансамбли алгоритмов и др. Каждый из них имеет свои преимущества и может быть эффективен в определенных ситуациях.

Использование алгоритмов машинного обучения позволяет автоматизировать процесс поиска и идентификации злой Алисы, делая его более эффективным и точным. Однако, важно помнить о необходимости правильной подготовки данных, выборе подходящего алгоритма и проверке его эффективности. Только с учетом этих факторов можно достичь успеха в поиске и идентификации злой Алисы.

Дешифровка скрытых сообщений

Для успешной идентификации злой Алисы нередко требуется дешифровать скрытые сообщения, которые она использовала для общения. В данном разделе мы рассмотрим несколько методов дешифровки и предоставим вам советы по их использованию.

Один из наиболее распространенных методов дешифровки - анализ частотности символов. Злая Алиса, как и любой другой абонент, предпочитает определенные символы и сочетания символов. Для того чтобы применить данный метод, необходимо провести анализ текста и составить таблицу с частотностью вхождения каждого символа.

| Символ | Частотность |

|---|---|

| а | 12% |

| б | 5% |

| в | 8% |

| г | 3% |

| д | 10% |

| е | 15% |

| ж | 1% |

| з | 3% |

| и | 9% |

| й | 2% |

На основании полученных данных можно сделать предположения относительно заменяемых символов и сочетаний символов в зашифрованном тексте.

Другой метод дешифровки - использование кодовых слов. Некоторые злые Алисы могут использовать набор кодовых слов для обозначения определенных действий или объектов. Для успешной дешифровки необходимо разгадать эти коды и составить словарь соответствий.

Также стоит обратить внимание на использование специальных символов, таких как цифры, знаки пунктуации и прочие специальные символы. Возможно, злая Алиса использует их для шифрования информации. Анализ их вхождения и позиции в тексте может помочь в определении ключей и правил шифрования.

Выбор метода дешифровки зависит от специфики сообщений и внимательного анализа текста. Нередко эффективно комбинирование нескольких методов. Помните, что дешифровка может требовать времени и тщательного исследования, но в конечном итоге позволит вам вычислить злую Алису.

Профилирование взаимодействия сетей

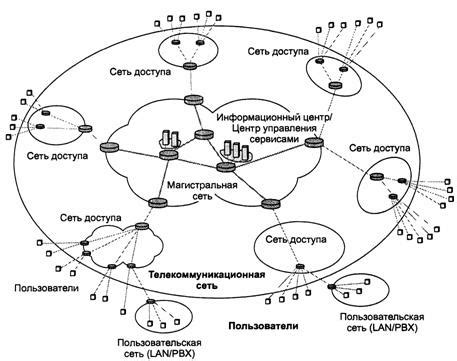

Одним из основных методов профилирования является анализ сетевых данных, таких как IP-адреса, порты, протоколы и т.д. С помощью специальных инструментов и программ можно отследить передачу данных между различными узлами сети, исследовать порты и протоколы, которые используются злой Алисой для своей активности.

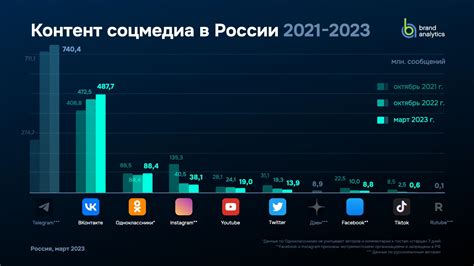

Другим важным аспектом профилирования взаимодействия сетей является анализ данных пользователя. С помощью различных методов, таких как анализ веб-трафика, мониторинг активности в социальных сетях и т.д., можно установить связь между различными аккаунтами и действиями злой Алисы. Например, учетные записи злой Алисы могут использоваться в различных социальных сетях и форумах, что позволяет установить связь между ними.

Также важным аспектом профилирования является анализ временных параметров. Используя данные о времени совершения определенных действий злой Алисы, можно найти паттерны и установить связь между различными активностями. Например, если определенные события происходят в определенное время или с определенной периодичностью, это может указывать на наличие злой Алисы.

Важно отметить, что профилирование взаимодействия сетей является сложным и многогранным процессом, который требует использования различных инструментов и методов анализа данных. Однако, с помощью правильного подхода и комплексного анализа можно значительно повысить эффективность поиска и идентификации злой Алисы.

Исследование социальных медиа-платформ

Чтобы провести исследование на социальных медиа-платформах, следует уделять внимание следующим аспектам:

- Аккаунт: Проанализируйте аккаунт, который предположительно принадлежит злой Алисе. Исследуйте информацию, опубликованную на странице профиля, фотографии и комментарии.

- Друзья и подписчики: Исследуйте список друзей и подписчиков аккаунта. Обратите внимание на общих друзей или контакты, которые могут помочь вам выявить связи между разными аккаунтами.

- Активность: Проанализируйте активность на странице профиля. Посмотрите, как часто публикуется контент, и обратите внимание на его характер (например, угрозы, насилие или провокационные выражения).

- Комментарии: Прочитайте комментарии, оставленные на странице профиля. Они могут содержать полезную информацию о настроениях и намерениях владельца аккаунта.

- Приватность: Проверьте настройки приватности аккаунта. Если аккаунт злой Алисы является закрытым или защищенным от посторонних, будет сложнее получить доступ к его содержимому. Однако, все еще возможно найти информацию, например, через общих друзей или публичные сообщения.

- Поиск: Используйте функции поиска на социальных медиа-платформах, чтобы искать конкретных пользователей, ключевые слова или хештеги, связанные с злой Алисой.

Анализ биометрических данных

В процессе поиска злой Алисы биометрические данные играют важную роль. Они могут включать такие параметры, как отпечатки пальцев, голос, лицо, сетчатка глаза или динамика набора текста. Анализ этих данных позволяет определить уникальные характеристики человека и использовать их для его идентификации.

Для проведения анализа биометрических данных могут быть использованы различные методы, включая сравнение с образцами, построение математических моделей и применение алгоритмов распознавания образов. Они позволяют установить соответствие между предоставленными данными и уже имеющейся информацией о конкретном человеке.

| Тип данных | Применение |

|---|---|

| Отпечатки пальцев | Идентификация на основе уникальных рисунков папиллярных линий |

| Голос | Распознавание уникальных характеристик звука голоса для аутентификации |

| Лицо | Использование геометрических характеристик лица для определения личности |

| Сетчатка глаза | Использование уникальных особенностей сетчатки глаза для аутентификации |

| Динамика набора текста | Анализ способа ввода текста для идентификации |

Анализ биометрических данных имеет свои преимущества и ограничения. Во-первых, он предоставляет высокую степень точности и удобство использования. Во-вторых, он предоставляет надежность и сложность для подделки и мошенничества. Однако он также вызывает опасения в отношении конфиденциальности данных и возможности их злоупотребления.

В целом, анализ биометрических данных является важным инструментом для поиска и идентификации злой Алисы. Он позволяет использовать уникальные физиологические и поведенческие характеристики для определения и проверки личности, что является необходимым в условиях растущей угрозы кибербезопасности.

Углубленный анализ подозрительного поведения

Определение злой Алисы может быть сложной задачей, поскольку она часто пытается маскировать своё поведение и выдаваться за обычного пользователя. Однако, с помощью углубленного анализа подозрительного поведения можно обнаружить некоторые признаки, которые могут указывать на присутствие злой Алисы.

Один из ключевых признаков злой Алисы - частые и агрессивные попытки получить доступ к защищенным ресурсам или важным данным. Она может использовать различные методы, такие как брутфорс аутентификации или внедрение в систему через уязвимости.

Злая Алиса также может проявлять странные поведенческие черты, например, установить соединение с сервером в необычное время или отправлять запросы с аномально большой скоростью. Это может указывать на автоматизированное поведение и являться признаком вредоносной активности.

Кроме того, можно обратить внимание на использование злой Алисой маскировочных методов, таких как изменение IP-адреса или использование прокси-серверов. Это может быть признаком желания скрыть свою истинную идентичность и цель действий.

Важным шагом в углубленном анализе является сбор и анализ лог-файлов. Особое внимание следует уделить логам сетевого и веб-сервера, а также журналам доступа к системным ресурсам. Это поможет выявить необычные действия и попытки злоумышленника.

Наконец, стоит обратить внимание на коммуникацию злой Алисы. Она может использовать специфическую лексику или пытаться установить необычные или напряженные отношения с другими пользователями. Такие признаки могут быть указательными и помочь идентифицировать злую Алису.

Углубленный анализ подозрительного поведения требует тщательности и внимательности. Различные методы и инструменты, такие как анализаторы поведения, сигнатурное сопоставление и машинное обучение, могут помочь в процессе поиска, идентификации и анализа злой Алисы.

Координация с экспертами кибербезопасности

В поиске и идентификации злой Алисы, ключевую роль играют эксперты кибербезопасности. Такие специалисты обладают не только глубокими знаниями в области информационной безопасности, но и опытом работы с подобными случаями.

Координация с экспертами кибербезопасности позволяет значительно повысить эффективность поиска и идентификации злой Алисы. Эти специалисты основываются на своей экспертизе и доступе к специализированным инструментам и базам данных чтобы выявить и проанализировать следы злого поведения Алисы.

Взаимодействие с экспертами кибербезопасности может проводиться на нескольких этапах поиска злой Алисы. На начальном этапе эксперты помогают сформировать план действий и определить наиболее вероятные уязвимости системы, которые могли быть использованы злой Алисой.

Далее, в процессе анализа данных и поиска следов, эксперты кибербезопасности используют свои навыки и инструменты для обнаружения ранее неизвестных аспектов деятельности злой Алисы. Это может быть связь с другими злыми Алисами, обнаружение нетипичного поведения или поиск скрытых следов злой Алисы в системе.

Кроме того, эксперты кибербезопасности также могут вносить коррективы в процесс поиска и предлагать новые способы идентификации злой Алисы. Их профессиональный взгляд и аналитические навыки могут быть критически важными для успешного завершения задачи поиска.

Важно отметить, что сотрудничество с экспертами кибербезопасности может требовать соблюдения определенных протоколов и конфиденциальности. Это связано с тем, что информация о действиях злой Алисы и применяемых методах поиска может быть ценной для обеспечения безопасности системы и предотвращения подобных инцидентов в будущем.

- Светит солнце, а у вас дома темно? Стратегии добрососедства

- Проверка API: плюсы и минусы

- Конкурентная разведка: маневры на тонком льду