Инъекции – это одна из наиболее распространенных уязвимостей, с которыми сталкиваются веб-разработчики и преступники. Уязвимость именно в приложении может позволить злоумышленнику вводить вредоносный код или получать конфиденциальную информацию. Это может иметь серьезные последствия для безопасности и конфиденциальности данных.

В этой статье мы предоставим Вам подробное руководство для начинающих по тому, как делать инъекции и как защитить свои приложения от этой уязвимости.

В первую очередь, неоходимо понять различные типы инъекций, с которыми может столкнуться ваше приложение. Одним из самых распространенных типов является SQL-инъекция, при которой злоумышленник может вводить SQL-код, изменяя или получая несанкционированный доступ к базе данных. Другие типы инъекций включают XSS (межсайтовые сценарии) и инъекции команд операционной системы.

Чтобы защитить свои приложения от инъекций, существует несколько важных шагов. Первым шагом является использование наиболее защищенных методов доступа к базе данных, таких как хранимые процедуры или параметризованные запросы. Также важно проводить регулярные аудиты безопасности, чтобы идентифицировать и исправлять уязвимости в вашем коде.

Определение инъекций

Под инъекцией понимается внедрение вредоносного или нежелательного кода в уязвимое место приложения, такое как форма ввода или параметры запроса. Злоумышленник может использовать инъекцию для выполнения различных атак, включая получение несанкционированного доступа, изменение данных, кражу информации или даже удаление данных.

При разработке веб-приложений необходимо учитывать возможность инъекций и применять соответствующие меры безопасности. Это может включать в себя:

- Фильтрация вводимых данных: проверка и отсечение нежелательных символов и команд;

- Использование параметризованных запросов: избегание непосредственного включения пользовательского ввода в SQL-запросы или команды операционной системы;

- Ограничение прав доступа: установка минимально необходимых привилегий для работы с данными;

- Регулярные проверки безопасности: поиск уязвимостей и применение патчей и обновлений;

- Обучение и осведомленность: обучение разработчиков и пользователей о методах противодействия инъекциям.

Понимание определения инъекций и активное применение мер безопасности помогут защитить ваше веб-приложение и данные от потенциальных атак.

Почему инъекции опасны

Инъекции возникают, когда пользовательский ввод не проверяется или фильтруется неправильно, что позволяет злоумышленникам вводить вредоносный код или исполнить SQL-запросы.

Например, SQL-инъекции позволяют злоумышленнику выполнить вредоносный SQL-запрос, который может изменить содержимое базы данных или получить доступ к конфиденциальной информации. XSS-инъекции, в свою очередь, успешно эксплуатируются для внедрения вредоносного скрипта на веб-страницу.

Отсутствие должного контроля и фильтрации пользовательского ввода может привести к серьезным последствиям. Инъекции могут быть использованы для получения контроля над веб-приложением, снижения его производительности, утечки конфиденциальных данных и даже привести к потере клиентов и имиджа компании.

Поэтому важно использовать правильные методы защиты от инъекций, такие как параметризованные запросы, использование экранирования символов и фильтрация пользовательского ввода. Регулярные аудиты кода и тщательное тестирование также могут помочь выявить и устранить уязвимости, связанные с инъекциями.

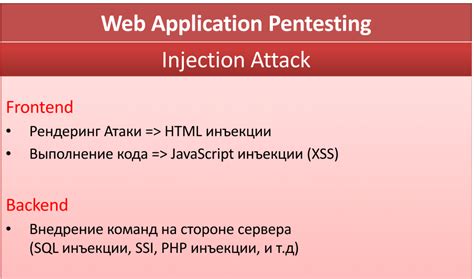

Типы инъекций

Инъекция HTML: этот тип инъекции возникает, когда злоумышленник вставляет веб-код веб-страницы, который будет выполнен, когда страница будет открыта веб-браузером. Это может привести к возможности выполнять злонамеренные скрипты, воровать персональные данные и раскрытию конфиденциальной информации.

Инъекция SQL: этот тип инъекции происходит, когда злоумышленник вводит SQL-код в веб-страницу, которая взаимодействует с базой данных. В результате злоумышленник может выполнять опасные операции в базе данных, такие как чтение, изменение или удаление данных, или даже получение полного контроля над базой данных.

Инъекция команд: этот тип инъекции представляет собой вставку команд в веб-приложение, где злоумышленник может получить доступ к операционной системе хоста, на котором выполняется веб-приложение. Это может привести к выполнению любого кода на операционной системе, включая удаленные команды, создание новых файлов или модификацию существующих.

Инъекция Xpath: этот тип инъекции влияет на язык запросов к XML-документам, который используется для навигации и извлечения данных из XML-файлов. Злоумышленник может внедрить измененный код Xpath в веб-приложение, чтобы получить доступ к конфиденциальным данным или выполнить удаленные команды.

Инъекция кода: этот тип инъекции возникает, когда злоумышленник вставляет злонамеренный код в уязвимую точку веб-приложения. Злоумышленник может выполнить произвольный код на сервере или клиенте, что может привести к падению приложений, выполнению несанкционированных операций или компрометации данных.

Инъекция CSS: данный тип инъекции возникает, когда злоумышленник вводит злонамеренный CSS-код, который будет выполнен браузером при отображении веб-страницы. Это может привести к изменению внешнего вида веб-страницы, редиректам на другие сайты или злоупотреблению стилями.

SQL-инъекции

SQL-инъекции становятся возможными, когда веб-разработчик не осуществляет должной проверки и фильтрации пользовательского ввода перед его использованием в запросах к базе данных. Злоумышленник может использовать различные техники и определенные символы, чтобы обойти систему проверки и внедрить зловредный код в SQL-запрос.

Существует несколько способов защиты от SQL-инъекций:

- Использовать параметризованные запросы или подготовленные выражения вместо формирования SQL-запросов вручную. Это позволяет отделить код и данные, предотвращая возможность внедрения зловредного кода.

- Проверять и фильтровать пользовательский ввод, чтобы исключить использование специальных символов, которые могут быть использованы для инъекций.

- Ограничивать привилегии пользователей базы данных, чтобы они имели доступ только к необходимым данным и операциям.

- Обновлять и обеспечивать безопасность используемых программ и библиотек, чтобы предотвратить использование уязвимостей, которые могут быть использованы злоумышленниками.

Последствия успешной SQL-инъекции могут быть серьезными, включая потерю данных, несанкционированный доступ к конфиденциальной информации и нарушение целостности системы. Поэтому важно уделить должное внимание безопасности при разработке веб-приложений и принять соответствующие меры для защиты от SQL-инъекций.

HTML-инъекции

HTML-инъекции представляют собой форму атаки, при которой злоумышленник вводит вредоносный HTML-код в веб-страницу или приложение, который потом выполняется на компьютере пользователя. Это может привести к различным проблемам, включая XSS (межсайтовый скриптинг), позволяющий злоумышленникам выполнять скрипты на стороне клиента и получать доступ к чувствительной информации.

Примеры HTML-инъекций включают в себя:

- Внедрение скриптов: злоумышленник может вставить вредоносный JavaScript-код в веб-страницу, который будет выполнен браузером пользователя. Это может позволить злоумышленнику собирать личную информацию, перенаправлять пользователя на фальшивые страницы или осуществлять другие вредоносные действия.

- Внедрение стилей: вредоносный код может изменить внешний вид веб-страницы, что может привести к созданию обманчивых элементов интерфейса или перенаправлению пользователя на фальшивые страницы, которые могут быть использованы для сбора личной информации.

- Внедрение ссылок: злоумышленник может вставить вредоносные ссылки на другие веб-страницы, которые направят пользователя на веб-сайты со вредоносным содержимым или фишинговые страницы, предназначенные для получения личной информации.

- Внедрение форм: злоумышленник может вставить вредоносные формы, которые могут использоваться для сбора личной информации, такой как пароли или номера кредитных карт.

Чтобы предотвратить HTML-инъекции, необходимо правильно валидировать входные данные и корректно экранировать специальные символы в HTML-коде. Использование специальных функций и библиотек, таких как htmlspecialchars в PHP или encodeURI в JavaScript, помогает избежать возможных уязвимостей.

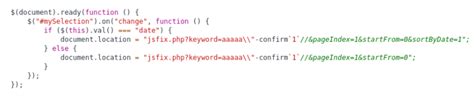

JavaScript-инъекции

JavaScript-инъекции могут быть осуществлены через различные уязвимости, такие как Cross-Site Scripting (XSS) или Remote Code Execution (RCE). Часто злоумышленники внедряют вредоносный код JavaScript в поля ввода, URL-параметры, HTTP-заголовки или скрытые элементы страницы.

Пример JavaScript-инъекции:

<script>

// Вредоносный код, выполняющийся при загрузке страницы

alert('Ваши данные были скомпрометированы!');

</script>

Злоумышленник может использовать такие JavaScript-инъекции для различных целей:

- Сбор чувствительных данных пользователей, таких как пароли, номера кредитных карт и личные данные.

- Перенаправление пользователя на фальшивые или вредоносные сайты.

- Модификация содержимого страницы или функциональности приложения.

- Выполнение действий от имени пользователя, таких как отправка сообщений или совершение платежей.

Для защиты от JavaScript-инъекций необходимо проводить тщательную фильтрацию и валидацию входных данных, а также использовать специальные методы и библиотеки для экранирования и санитизации кода JavaScript. Также важно обновлять все компоненты и патчи приложения, чтобы устранить известные уязвимости.

Как проводить атаки инъекций

1. Понять цель атаки и исследовать целевую систему. Узнать, какие уязвимости могут быть использованы для проведения инъекций.

2. Подготовить payload – зловредный код или команды, которые будут внедрены в уязвимые точки системы.

3. Определить уязвимую точку для инъекции. Это может быть пользовательский ввод, недостаточно проверенные пользовательские запросы или внешние источники данных.

4. Проникнуть в уязвимую точку путем передачи payload в входных данных.

5. Использовать payload для выполнения зловредных действий, таких как получение конфиденциальных данных, изменение базы данных или выполнение удаленных команд.

6. Повторить процесс инъекции и анализировать результаты, чтобы получить дополнительную информацию о системе и потенциальных уязвимостях.

7. Защититься от атак инъекций, используя правильные методы фильтрации входных данных, параметризированные запросы и применение принципа наименьших привилегий.

8. Обновлять систему и применять исправления для исправления известных уязвимостей, из-за которых могут быть проведены атаки инъекций.

9. Постоянно обучаться и быть в курсе новых методов и приемов для проведения и защиты от атак инъекций.

Подготовка к атаке

Прежде чем начать атаковать веб-приложение, необходимо продумать определенную стратегию и провести предварительные действия, чтобы максимально повысить шансы на успех.

Основные шаги, которые следует выполнить перед атакой, перечислены в таблице ниже:

| Шаг | Описание |

|---|---|

| 1 | Изучение веб-приложения |

| 2 | Определение уязвимостей |

| 3 | Подготовка инструментов |

| 4 | Тестирование атаки |

| 5 | Оценка результатов |

Первым шагом является изучение веб-приложения. Необходимо проанализировать структуру приложения, выявить используемые технологии, исследовать доступные функциональности и определить потенциально уязвимые места.

Далее следует определить уязвимости веб-приложения. Это может включать в себя анализ кода, поиск известных уязвимостей, сканирование портов и т.д.

На третьем шаге необходимо подготовить инструменты для проведения атаки. Это могут быть специализированные программы, скрипты, прокси-серверы и т.д.

После подготовки инструментов необходимо протестировать атаку на веб-приложение. При этом рекомендуется использовать различные методы атаки и проверить разные варианты эксплойтов.

В конце следует оценить результаты атаки. Необходимо проанализировать успешность проведенных атак, выявить уязвимые места и предложить соответствующие меры по их устранению.

Определение уязвимых точек

Существует несколько типов уязвимостей, которые могут стать точками входа для атаки:

- SQL-инъекции: возникают, когда пользовательский ввод не экранируется или проверяется недостаточно хорошо перед тем, как он попадает в SQL-запрос. Злоумышленник может использовать SQL-инъекцию для получения доступа к базе данных, выполнения произвольных запросов или изменения данных.

- Хранимая XSS: возникает при отсутствии достаточной обработки пользовательского ввода и позволяет злоумышленнику выполнить произвольный код на стороне клиента.

- Remote Code Execution (RCE): уязвимость, которая позволяет злоумышленнику выполнять произвольный код на удаленной системе. RCE может возникнуть, например, из-за недостаточной фильтрации или экранирования пользовательского ввода, что позволяет вводить и исполнять вредоносный код.

Определение уязвимых точек обычно включает в себя анализ входных параметров, проверку обработки ошибок и исследование логики приложения. При тестировании на проникновение необходимо учиться думать, как потенциальный злоумышленник и искать уязвимые места, которые могут быть использованы для получения несанкционированного доступа.

Эксплуатация уязвимостей

Существует несколько основных уязвимостей, которые могут быть эксплуатированы с помощью инъекций:

| Уязвимость | Описание |

|---|---|

| SQL-инъекция | Позволяет атакующему выполнять вредоносные SQL-запросы к базе данных путем вставки злонамеренных данных в пользовательский ввод. |

| Командная инъекция | Позволяет атакующему выполнить команды на сервере, используя неожиданное выполнение кода через ввод пользователя. |

| XXE-инъекция | Позволяет атакующему извлекать конфиденциальную информацию из системы путем внедрения зловредных XML-элементов. |

| LDAP-инъекция | Позволяет атакующему выполнить несанкционированные операции с LDAP-сервером путем внедрения LDAP-запросов в пользовательский ввод. |

Для успешной эксплуатации уязвимостей с помощью инъекций необходимо тщательное изучение функциональности приложения и определение мест, подверженных атакам. Кроме того, необходимо понимание используемых технологий и уязвимостей, а также основные принципы безопасного программирования.

Важно также помнить, что эксплуатация уязвимостей является незаконной и может привести к серьезным последствиям. Поэтому всегда следует соблюдать этические нормы и ограничиваться тестированием в контролируемой среде после получения соответствующего разрешения от владельца системы.