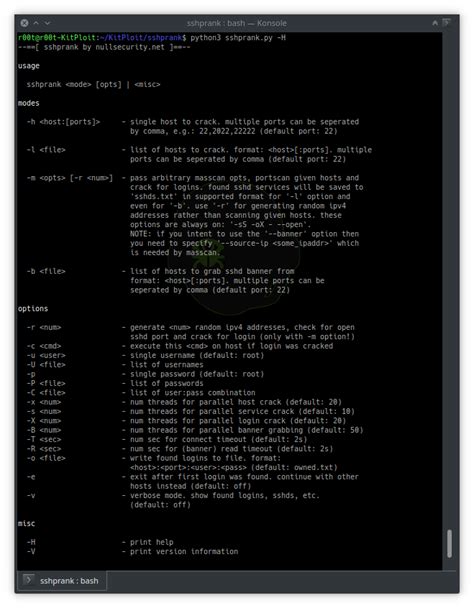

SSHPrank – это мощный инструмент для тестирования безопасности сети, который позволяет взламывать защищенные соединения SSH. Он может использоваться для исследования уязвимостей в системах и проверки эффективности существующих мер безопасности. Чтобы использовать SSHPrank на своем компьютере, вам потребуется создать файл конфигурации, в котором задаются настройки инструмента.

Первым шагом при создании файла конфигурации для SSHPrank является выбор оптимальных параметров, которые будут использоваться в процессе тестирования. Некоторые ключевые настройки, которые следует учитывать, включают порт, на котором работает SSH-сервер, список IP-адресов для тестирования и режим работы.

Вторым шагом является открытие текстового редактора и создание нового файла. Начните файл, указав опции по ключу, используя следующий синтаксис:

ключ=значение

Например, для указания порта, на котором работает SSH-сервер, используйте:

port=22

Третий шаг – заполнить файл конфигурации другими настройками, такими как список IP-адресов для тестирования и режим работы. Для указания списка IP-адресов используйте следующий синтаксис:

hosts=IP1, IP2, IP3

Желательно также указать в конфигурационном файле режим работы, который будет использоваться при тестировании. Режимы могут быть различными, в зависимости от вашей цели и требований. Например, для взлома SSH-серверов используйте:

mode=crack

Наконец, сохраните файл конфигурации под подходящим именем, укажите путь к нему при запуске SSHPrank и начните процесс тестирования безопасности вашей сети с помощью данного мощного инструмента.

Регулярное обновление и адаптация файлов конфигурации помогут вам достичь лучших результатов в вашей работе с SSHPrank и максимально использовать его возможности.

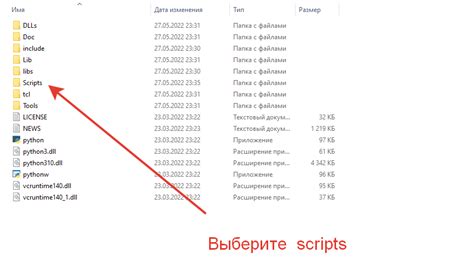

Шаг 1: Установка sshprank

Для начала работы с sshprank вам потребуется его установить на свой компьютер. Вот пошаговая инструкция:

- Откройте терминал или командную строку на своем компьютере.

- Убедитесь, что у вас установлен git. Если нет, установите его с помощью следующей команды:

sudo apt-get install git - Клонируйте репозиторий sshprank с помощью следующей команды:

git clone https://github.com/noptrix/sshprank.git - Перейдите в каталог sshprank, который был создан при клонировании, с помощью команды:

cd sshprank - Соберите sshprank с помощью команды:

make - Теперь sshprank готов к использованию! Вы можете запустить его с помощью следующей команды:

./sshprank

Теперь у вас установлен и готов к использованию sshprank. Вы можете переходить к следующему шагу и создавать файл конфигурации.

Как установить sshprank на свой компьютер

Для установки sshprank на ваш компьютер, выполните следующие шаги:

- Откройте терминал на вашем компьютере.

- Убедитесь, что у вас установлен Git. Если нет, установите его следующей командой:

- Клонируйте репозиторий sshprank из GitHub, используя следующую команду:

- Перейдите в папку с клонированным репозиторием:

- Установите необходимые зависимости, выполнив следующую команду:

- Соберите sshprank, выполнив следующую команду:

- Установите sshprank, выполнив следующую команду:

sudo apt-get install gitgit clone https://github.com/noptrix/sshprank.gitcd sshprankmake depsmakesudo make installПосле успешной установки, вы можете запустить sshprank в терминале, используя команду sshprank.

Шаг 2: Создание файла конфигурации

Для того чтобы использовать sshprank, вам нужно создать файл конфигурации, в котором определены параметры, необходимые для работы программы. Файл конфигурации представляет собой текстовый файл, в котором каждая строка соответствует определенному параметру. Вот как создать его:

| Параметр | Описание | Пример |

|---|---|---|

| Target | IP-адрес или доменное имя цели | Target 192.168.0.1 |

| Username | Имя пользователя для аутентификации | Username admin |

| Password | Пароль для аутентификации | Password 123456 |

| Port | Номер порта SSH (по умолчанию 22) | Port 2222 |

| Threads | Количество потоков для выполнения атаки | Threads 10 |

Вы можете добавить или изменить параметры в соответствии с вашими потребностями. После того, как вы создали файл конфигурации и заполнили его необходимыми данными, вы можете сохранить его с расширением .cfg (например, sshprank.cfg).

Как создать и настроить файл конфигурации для sshprank

Шаг 1: Создание файла конфигурации

Создайте новый текстовый файл и назовите его, например, "config.txt". Этот файл будет содержать все необходимые настройки для sshprank.

Шаг 2: Определение списка целей

Первым шагом в настройке файла конфигурации является определение списка целей - IP-адресов или доменных имен, которые вы хотите сканировать или атаковать. Каждая цель должна быть указана в отдельной строке. Например:

192.168.0.1 192.168.0.2 192.168.0.3

Вы также можете указать диапазоны IP-адресов, используя знаки тире. Например:

192.168.0.1-10

Шаг 3: Настройка параметров сканирования

В следующем шаге вы должны настроить параметры сканирования sshprank. Вот некоторые из основных параметров, которые могут быть настроены:

- -p: Порт или диапазон портов, которые будут сканироваться. Например, -p 22 или -p 1-65535.

- -t: Количество потоков, которые будут использоваться для сканирования. Например, -t 10.

- -u: Имя пользователя, которое будет использоваться для попыток аутентификации. Например, -u admin.

- -w: Словарь паролей, который будет использоваться для попыток аутентификации. Например, -w passwords.txt.

Вы можете настроить дополнительные параметры, чтобы лучше соответствовать вашим потребностям или целям атаки.

Шаг 4: Сохранение и использование файла конфигурации

После того, как вы определили все необходимые настройки в файле конфигурации, сохраните его. Теперь вы можете использовать этот файл конфигурации при запуске sshprank с помощью следующей команды:

sshprank -f config.txt

Где "config.txt" - это путь к вашему файлу конфигурации.

Теперь вы знаете, как создать и настроить файл конфигурации для sshprank. Это поможет вам максимально эффективно использовать этот инструмент и достигнуть своих целей сканирования или атаки.

Шаг 3: Описание параметров

При создании файла конфигурации для sshprank необходимо описать параметры, которые будут использоваться при выполнении атаки. Ниже приведены основные параметры, которые следует учитывать:

- Target IP: IP-адрес целевой системы, которую вы хотите проверить на уязвимости.

- Target Port: Порт, через который будут выполняться попытки подключения к целевой системе.

- Username List: Список пользователей, для которых будут пробоваться пароли.

- Password List: Список паролей, которые будут использоваться при попытках подключения.

- Timeout: Время ожидания ответа от целевой системы в секундах. Если ответ не получен в течение заданного времени, будет считаться, что попытка подключения не удалась.

Вам также может понадобиться настроить другие параметры, такие как количество потоков, которые будут использоваться при выполнении атаки, а также определенные правила для генерации комбинаций имени пользователя и пароля. Более подробную информацию об этих параметрах вы можете найти в документации sshprank.

После того, как вы определите параметры атаки, вы можете сохранить файл конфигурации с расширением ".conf" и использовать его при запуске sshprank с помощью команды:

sshprank -c config.conf

Теперь вы готовы приступить к выполнению атаки и проверке на уязвимости вашей целевой системы.

Подробное описание основных параметров файла конфигурации для sshprank

port - опциональный параметр, который указывает номер порта для соединения. По умолчанию значение равно 22, который является стандартным портом для протокола SSH.

username - имя пользователя, под которым будет осуществляться соединение с хостом. Этот параметр обязателен для указания.

password - опциональный параметр, который позволяет указать пароль для аутентификации при соединении с хостом. Если не указан, будет использована аутентификация по ключу.

keyfile - опциональный параметр, который позволяет указать путь к файлу с приватным ключом для аутентификации при соединении. В случае, если пароль и ключ указаны одновременно, предпочтение отдаётся ключу.

timeout - опциональный параметр, определяющий время ожидания соединения в секундах. Если хост недоступен в течение указанного времени, соединение прерывается.

threads - опциональный параметр, указывающий количество потоков, которые будут использоваться для сканирования хоста. Большее количество потоков может ускорить процесс, но также повышает нагрузку на систему.

method - опциональный параметр, который определяет метод атаки. Значение может быть "brute" (перебор паролей) или "dictionary" (атака с использованием словаря паролей). По умолчанию используется перебор паролей.

dictionary - опциональный параметр, позволяющий указать путь к файлу со словарём паролей для атаки методом "dictionary". Если параметр не указан, будет использоваться встроенный словарь.

Шаг 4: Примеры использования

Ниже приведены примеры использования файла конфигурации для sshprank:

Пример 1: Сканирование одного хоста

TARGET = 192.168.1.100

PORTS = 22

THREADS = 5

TIMEOUT = 5

MAX_ATTEMPTS = 3В этом примере указан один целевой хост с IP-адресом 192.168.1.100. Сканер будет использовать только порт 22 для проверки подключения. Работать будет 5 потоков. Если подключение не будет установлено в течение 5 секунд, то программа перейдет к следующему порту или хосту. Максимальное количество попыток подключения - 3.

Пример 2: Сканирование нескольких хостов и портов

TARGET = 192.168.1.100, 192.168.1.200

PORTS = 22, 80, 443

THREADS = 10

TIMEOUT = 10

MAX_ATTEMPTS = 5В этом примере указаны два целевых хоста - 192.168.1.100 и 192.168.1.200. Сканер будет использовать порты 22, 80 и 443 для проверки подключения. Работать будет 10 потоков. Если подключение не будет установлено в течение 10 секунд, то программа перейдет к следующему порту или хосту. Максимальное количество попыток подключения - 5.

Пример 3: Сканирование с использованием списков

TARGET = hosts.txt

PORTS = ports.txt

THREADS = 2

TIMEOUT = 3

MAX_ATTEMPTS = 2В этом примере указаны файлы, содержащие списки хостов и портов, которые необходимо отсканировать. Файл hosts.txt содержит список IP-адресов, а файл ports.txt - список портов. Сканер будет использовать 2 потока для проверки подключения. Если подключение не будет установлено в течение 3 секунд, то программа перейдет к следующему порту или хосту. Максимальное количество попыток подключения - 2.

Примеры использования различных параметров и настроек в файле конфигурации для sshprank

Пример 1: Установка списка хостов

Прежде чем начать использовать sshprank, необходимо указать список целевых хостов, к которым будет производиться подключение. Для этого можно использовать следующий синтаксис:

hosts {

host1.example.com

host2.example.com

host3.example.com

}

В данном примере указаны три целевых хоста: host1.example.com, host2.example.com и host3.example.com.

Пример 2: Задание списка пользователей

Для атаки через SSH необходимо указать список пользователей, к которым будет производиться попытка подключения. Пример задания списка пользователей:

users {

root

admin

user1

}

В данном примере указаны три пользователя: root, admin и user1. sshprank будет производить попытку подключения к каждому хосту с использованием этих пользователей.

Пример 3: Определение списка паролей

Для атаки методом перебора паролей через SSH необходимо указать список паролей, которые будут использоваться для попыток авторизации. Пример задания списка паролей:

passwords {

password1

password2

password3

}

В данном примере указаны три пароля: password1, password2 и password3. sshprank будет использовать эти пароли для попыток авторизации к каждому хосту с использованием заданных пользователей.

Пример 4: Настройка числа потоков

Для ускорения процесса перебора паролей можно установить количество параллельных потоков, которые будут выполняться одновременно. Пример настройки числа потоков:

threads 10

В данном примере установлено, что будет работать 10 параллельных потоков одновременно. Это может ускорить процесс перебора паролей, но может также повысить нагрузку на систему.

Пример 5: Ограничение на количество попыток авторизации

Для предотвращения блокировки учетной записи на хосте, можно установить ограничение на количество попыток авторизации. Пример настройки ограничения попыток авторизации:

attempts 3

В данном примере установлено, что будет производиться не более 3 попыток авторизации для каждого пользователя на каждом хосте. После достижения этого числа, sshprank переходит к следующему пользователю или хосту.

Это лишь некоторые примеры использования различных параметров и настроек в файле конфигурации для sshprank. Вы можете комбинировать эти параметры и настройки, а также добавлять свои собственные в зависимости от нужд и требований вашей атаки.