В современном мире защита информации является одной из важнейших задач организаций и государств. Недостаточная безопасность данных может привести к серьезным материальным и моральным потерям. Для решения этой проблемы используются различные аппаратные средства.

Аппаратные средства защиты информации включают в себя различные устройства, которые обеспечивают сохранность данных и препятствуют несанкционированному доступу к ним. Они выполняют ряд функций: шифрование информации, контроль доступа, обнаружение и предотвращение атак, резервное копирование и восстановление данных и т.д.

Одним из основных аппаратных средств защиты информации являются аппаратные модули безопасного хранения данных, или Trusted Platform Module (TPM). Это микросхема, которая встроена в материнскую плату компьютера и выполняет функцию создания и хранения шифрованных ключей, а также обеспечивает защиту процесса загрузки и хранения данных.

Другим важным аппаратным средством защиты информации является биометрическое устройство. Оно использует уникальные физические или поведенческие характеристики человека (например, отпечаток пальца или голос) для идентификации пользователей и контроля доступа к системе. Благодаря биометрическим устройствам становится практически невозможным подделать или украсть пользовательские данные.

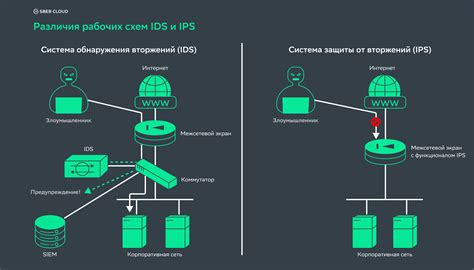

Наконец, необходимо отметить такие аппаратные средства защиты информации, как межсетевой экран и система обнаружения вторжений. Межсетевой экран (firewall) контролирует передачу данных между различными сетями и блокирует нежелательный трафик. Система обнаружения вторжений (Intrusion Detection System, IDS) отслеживает необычное поведение в сети и предупреждает об атаках.

В целом, аппаратные средства защиты информации сегодня представляют собой сложную и технологичную систему, которая обеспечивает надежность и безопасность данных. Их эффективное использование помогает предотвратить утечки информации, сохранить конфиденциальность и предупредить финансовые и имиджевые потери.

Брендированные серверы

Брендированные серверы представляют собой специальные аппаратные устройства, разработанные и произведенные конкретным производителем. Они отличаются от обычных серверов тем, что имеют уникальный дизайн и маркировку, а также специальные функции, которые могут быть встроены непосредственно в аппаратуру.

Преимущества использования брендированных серверов заключаются в следующем:

- Гарантированное качество и надежность. Производители брендированных серверов обычно выполняют тщательный контроль качества и тестирование своей аппаратуры, что позволяет уверенно использовать их в критически важных системах.

- Поддержка и обслуживание. Брендированные серверы часто имеют официальные центры поддержки, где можно получить профессиональные консультации и решить возникшие проблемы. Также производители выпускают обновления и исправления для своей аппаратуры.

- Совместимость и интеграция. Брендированные серверы обычно хорошо интегрированы с другими продуктами и решениями от того же производителя, что упрощает внедрение и настройку системы.

- Расширяемость. Многие брендированные серверы имеют возможность расширения и модернизации с использованием дополнительного оборудования, что позволяет легко адаптировать систему под растущие потребности.

Вместе с тем, стоит отметить, что брендированные серверы могут иметь более высокую стоимость по сравнению с нескомплектованными серверами. Тем не менее, это обусловлено высоким качеством и функциональностью такого оборудования.

Криптографические модули

Эти модули выполняют различные криптографические операции, такие как шифрование, расшифрование, подпись и проверка подписи, генерация и проверка цифровых сертификатов и ключей, аутентификация и управление ключами.

В состав криптографических модулей обычно входят:

- Симметричные алгоритмы шифрования - используют один и тот же ключ для шифрования и расшифрования данных. Они обеспечивают быстрое и эффективное шифрование, но требуют безопасного обмена ключами.

- Асимметричные (публичные) алгоритмы шифрования - используют отдельные ключи для шифрования и расшифрования данных. Они обеспечивают высокий уровень безопасности, но требуют больших вычислительных ресурсов.

- Генераторы псевдослучайных чисел - используются для генерации криптографически стойких случайных чисел, которые служат важным компонентом при создании ключей и сеансовых параметров.

- Цифровые сертификаты и центры сертификации - используются для аутентификации и установления доверия между участниками криптографической связи.

- Хэш-функции - используются для вычисления уникального хэш-значения, которое служит для проверки целостности данных.

- Аппаратные модули защиты ключей - используются для физической защиты ключей и обеспечения их безопасного хранения и использования.

Все эти компоненты взаимодействуют между собой для обеспечения надежной и безопасной защиты информации, а криптографические модули являются основой для реализации криптографических протоколов и систем.

Биометрические устройства

Одним из самых распространенных биометрических устройств является сканер отпечатков пальцев. Он считывает уникальный рисунок папиллярных линий на пальцах и сравнивает его с сохраненной в базе данных информацией. Если распознавание совпадает, доступ разрешается, в противном случае - запрещается.

Другим популярным биометрическим устройством является сканер сетчатки глаза. Он считывает уникальные характеристики сетчатки, такие как ее венозные трассы и фосфенные мембраны, и сравнивает их с сохраненными в базе данных. Такая система является очень надежной, поскольку сетчатка глаза каждого человека уникальна.

Также существуют биометрические устройства для распознавания лица, голоса и подписи. Они основаны на анализе уникальных особенностей лица, голосовых характеристик или рукописи человека. Каждая из этих характеристик уникальна для каждого человека и позволяет с высокой точностью идентифицировать личность.

Все биометрические устройства требуют специальных алгоритмов и программного обеспечения для обработки и анализа полученных данных. В современных системах защиты информации, биометрические устройства широко применяются вместе с другими аппаратными средствами, такими как пароли и ключи, для создания двухфакторной аутентификации и повышения уровня безопасности.

Интересный факт: Некоторые биометрические устройства способны распознавать человека даже при изменении его внешности. Например, сканер лица может распознать человека, даже если он носит очки или сменил прическу.

Средства обнаружения и предотвращения вторжений

Средства обнаружения и предотвращения вторжений работают на основе различных алгоритмов и методов, позволяющих выявлять аномальные ситуации и незаконные действия. Эти средства могут быть как программными, так и аппаратными, а часто используют комплексный подход, включающий в себя и то, и другое.

Программные средства обнаружения и предотвращения вторжений обладают расширенными функциональными возможностями и могут анализировать большой объем информации, что позволяет им выявлять даже сложные и хитрые виды атак. Они используют различные методы обнаружения, например, сигнатурный анализ, анализ поведения и нейронные сети. Также они имеют возможность реагировать на обнаруженные угрозы, предпринимая соответствующие меры по устранению их последствий и предотвращению дальнейших атак.

Аппаратные средства обнаружения и предотвращения вторжений, в отличие от программных, работают на физическом уровне и способны сканировать трафик непосредственно на сетевых уровнях. Они обладают высокой скоростью обработки информации и могут оперативно реагировать на возникающие угрозы без замедления работы системы.

Комплексное использование программных и аппаратных средств обнаружения и предотвращения вторжений позволяет добиться наиболее эффективной защиты информационных ресурсов организации и минимизировать возможные ущербы от потенциальных атак.

Сетевые беспроводные адаптеры

Сетевые беспроводные адаптеры состоят из радиоприемника, передатчика и антенны, которые получают и передают сигналы. Они поддерживают различные стандарты передачи данных, такие как Wi-Fi, Bluetooth и другие.

Сетевые беспроводные адаптеры широко используются в домашних и офисных сетях, позволяя удобно подключаться к сети без необходимости проводного подключения. Они обеспечивают высокую скорость передачи данных и стабильное соединение.

Сетевые беспроводные адаптеры могут использоваться для подключения компьютеров, ноутбуков, смартфонов, планшетов, принтеров и других устройств к беспроводным сетям. Они обеспечивают безопасность передачи данных, поддерживая различные протоколы шифрования.

При выборе сетевого беспроводного адаптера необходимо обратить внимание на его характеристики, такие как скорость передачи данных, дальность действия, поддержка стандартов Wi-Fi и других протоколов. От правильного выбора адаптера зависит качество и стабильность беспроводного соединения.

Устройства контроля доступа

Основной задачей устройств контроля доступа является предотвращение несанкционированного доступа к информации, помещениям, объектам или системам. Они часто применяются в организациях, где требуется высокий уровень безопасности, таких как банки, аэропорты, государственные учреждения и промышленные предприятия.

Устройства контроля доступа могут включать в себя различные компоненты, такие как электронные замки, биометрические сканеры, картридеры, клавиатуры или брелоки.

Электронные замки – это основной элемент системы контроля доступа. Они заменяют обычные замки на дверях и требуют авторизации для открытия. Электронные замки могут использовать различные способы авторизации, такие как проходные карты, пин-коды, отпечатки пальцев или сканирование сетчатки глаза.

Биометрические сканеры – это устройства, которые анализируют уникальные физиологические характеристики человека, такие как отпечатки пальцев, голос, лицо или сетчатка глаза. Они позволяют установить точную идентификацию человека и предотвратить использование чужих данных или проникновение несанкционированных лиц в систему.

Картридеры – это устройства, которые считывают данные с проходных карт и передают их на проверку. Карты могут быть различными по технологии считывания, например, магнитные полосы, RFID-чипы или бесконтактные карты.

Клавиатуры или брелоки – это простые устройства, которые требуют ввода специального кода или использования специальной физической кнопки для доступа. Они часто используются в сочетании с другими методами авторизации для повышения безопасности доступа.

Все эти устройства контроля доступа должны быть интегрированы в общую систему управления доступом, которая позволяет управлять правами доступа и вести логи событий для контроля и анализа.