Сегодня безопасность операционной техники и технических систем (ОТИ и ТС) стала настолько актуальной, что неприятности, связанные с уязвимостями, могут оказаться катастрофическими. Защита ОТИ и ТС от внешних атак, а также противодействие внутренним угрозам являются приоритетными задачами для организаций в различных секторах.

Однако для того чтобы определить, насколько комплексная и надежная защита ОТИ и ТС, необходимо провести тщательную оценку их уязвимости. Процесс оценки включает в себя не только проверку уже известных рисков, но и обнаружение новых уязвимостей, которые могут возникнуть в результате постоянного развития технологий.

Существует множество методов и инструментов для оценки уязвимости ОТИ и ТС. Одним из наиболее распространенных методов является пентестинг, или пенетрационное тестирование. В процессе пентестинга специалисты по безопасности моделируют атаки, чтобы найти слабые места и уязвимости системы. Они используют различные средства, в том числе сканирование портов, анализ сетевого трафика и эксплуатацию известных уязвимостей.

Кроме того, существуют автоматические системы оценки уязвимости, которые позволяют проводить сканирование и анализ системы без участия специалистов. Эти инструменты обнаруживают известные уязвимости и предоставляют рекомендации по их устранению. Однако такие системы не могут заменить полноценного пентестинга, так как не способны обнаруживать новые и сложные уязвимости, требующие экспертных навыков.

Методы обнаружения уязвимостей ОТИ

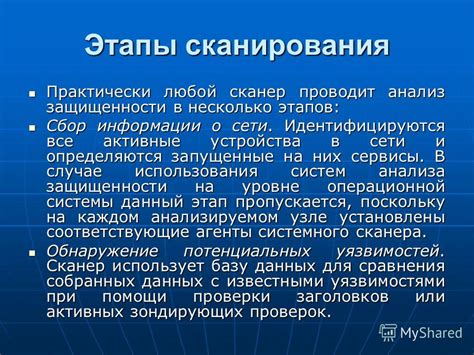

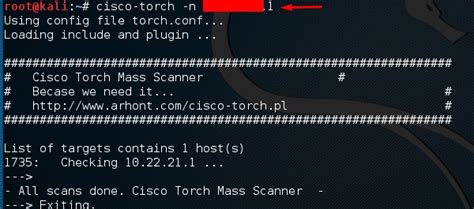

Одним из основных методов обнаружения уязвимостей является сканирование сети. С помощью специальных программ, таких как Nessus или OpenVAS, проводится сканирование компьютеров и других устройств в сети на наличие известных уязвимостей. Это позволяет выявить слабые места в настройках системы и программного обеспечения, которые могут быть использованы злоумышленниками для проникновения.

Другим методом обнаружения уязвимостей является анализ логов. Логи – это записи о действиях пользователей и системы, которые могут свидетельствовать о потенциальных угрозах и проблемах. Анализ логов позволяет выявить признаки возможных атак или нарушений безопасности, а также обнаружить ошибки в настройках системы, которые могут привести к уязвимостям.

Также методом обнаружения уязвимостей может быть проведение пентеста (передварительного взлома). Это специальное тестирование, которое позволяет оценить защищенность системы путем моделирования атаки на нее. При проведении пентеста используются различные методы и инструменты, такие как сканеры уязвимостей, эксплойты и другие техники для выявления слабых мест в ОТИ.

Иногда для обнаружения уязвимостей ОТИ применяется такой метод, как анализ исходного кода. Это предполагает изучение программного кода системы с целью обнаружения потенциальных ошибок и уязвимостей. Анализ исходного кода может быть проведен как вручную, так и с помощью специальных программных средств.

Инструменты для сканирования уязвимостей ОТИ

| Название | Описание |

|---|---|

| Nessus | Nessus является одним из самых популярных инструментов сканирования уязвимостей. Он предоставляет широкий спектр функций, включая автоматическое обнаружение уязвимостей и анализ результата сканирования. |

| OpenVAS | OpenVAS - это бесплатный инструмент сканирования уязвимостей с открытым исходным кодом. Он позволяет проводить сканирование на предмет различных видов уязвимостей, таких как уязвимости операционной системы, сетевые уязвимости и другие. |

| Qualys | Qualys - это облачный сервис сканирования уязвимостей, предоставляемый компанией Qualys. Он обладает широким набором функций, включающим обнаружение уязвимостей, предоставление рекомендаций по устранению уязвимостей и анализ результатов сканирования. |

| Retina | Retina - это инструмент для сканирования уязвимостей, разработанный компанией BeyondTrust. Он предоставляет возможность обнаружения и анализа уязвимостей, а также рекомендации по их устранению. |

| Acunetix | Acunetix - это инструмент для автоматизированного сканирования веб-приложений на предмет уязвимостей. Он позволяет обнаруживать различные виды уязвимостей, такие как SQL-инъекции, кросс-сайтовый скриптинг и другие. |

Вышеперечисленные инструменты представляют лишь малую часть доступных на сегодняшний день решений для сканирования уязвимостей ОТИ. Важно учитывать, что выбор инструмента зависит от конкретных потребностей и характеристик системы, которую необходимо проверить на наличие уязвимостей.

Методы проверки безопасности ТС

Существует несколько методов проверки безопасности ТС, позволяющих выявить различные уязвимости. Одним из таких методов является пентестинг - методика, основанная на симуляции реальных атак. При проведении пентестинга специалист по безопасности анализирует систему, ищет уязвимости и пытается проникнуть в нее, действуя, как злоумышленник.

Другим методом проверки безопасности ТС является проведение аудита безопасности. Аудит позволяет оценить степень защищенности ТС и выявить слабые места, требующие усиления. В ходе аудита специалисты проводят анализ конфигурации системы, проверяют наличие обновлений и патчей, а также оценивают правильность настройки механизмов защиты.

Еще одним методом является использование сканирования уязвимостей. Сканеры уязвимостей позволяют автоматизировать процесс поиска и анализа уязвимостей в ТС. Они сканируют систему на наличие известных уязвимостей, а также осуществляют анализ конфигурации и наличия необходимых патчей.

Кроме того, при проверке безопасности ТС часто используют метод моделирования атак. Моделирование атак позволяет оценить стойкость системы к различным видам атак и определить, как эффективно работают механизмы защиты. В процессе моделирования атак специалисты пытаются воспроизвести типичные атаки, которые могут быть использованы злоумышленниками.

Все эти методы проверки безопасности ТС могут быть использованы отдельно или в комбинации друг с другом. Их выбор зависит от конкретных требований и особенностей системы, подлежащей проверке. Важно отметить, что результаты проверки безопасности ТС позволяют выявить уязвимости и принять меры по их устранению, что обеспечивает повышение общей степени безопасности ОТИ.

Инструменты для анализа уязвимостей ТС

Одним из наиболее распространенных инструментов для анализа уязвимостей ТС является сканеры уязвимостей. Эти инструменты автоматически сканируют сетевые устройства и приложения, ищут известные уязвимости и предоставляют отчеты с подробными описаниями найденных уязвимостей. Примерами таких инструментов являются Nessus, OpenVAS и QualysGuard.

Еще одним важным инструментом для анализа уязвимостей ТС являются инструменты анализа кода. Они предназначены для проверки исходного кода приложений на наличие потенциальных уязвимостей. Такие инструменты используются для выявления уязвимостей, которые могут быть использованы для взлома или неправомерного доступа к системе. Примерами таких инструментов являются Fortify, Checkmarx и Veracode.

Также для анализа уязвимостей ТС могут быть использованы специальные инструменты для анализа сетевого трафика. Эти инструменты позволяют перехватывать и анализировать трафик, проходящий по сети, выявлять уязвимости в протоколах и приложениях, а также обнаруживать подозрительные или вредоносные активности. Примерами таких инструментов являются Wireshark, tcpdump и Burp Suite.

Интересным направлением в области анализа уязвимостей ТС является использование машинного обучения. С помощью методов машинного обучения можно обнаруживать новые уязвимости, анализировать поведение системы и выявлять аномалии, которые могут свидетельствовать о наличии уязвимостей. Примерами инструментов, использующих машинное обучение, являются Snyk, CodeQL и Kenna Security.